هک مخرب علیه زیرساخت های محاسباتی سازمانی و دولتی بی وقفه است. آمار حملات سایبری به طور گسترده در دسترس است، اما به یک معنا بی ربط است. افزایش تعداد حملات هرگز متوقف نشده است و شدت آسیب احتمالی نیز متوقف نشده است. حملات همیشه پیچیده تر می شوند و هکرهای مخرب به طور فزاینده ای مستعد هماهنگ کردن تلاش های خود هستند. ابزارهای هک نیز در دسترس تر و استفاده آسان تر هستند.

مراکز داده و خوشه های سرور بزرگ به ویژه اهداف جذابی هستند. اگر هدف یک هکر سرقت اطلاعات باشد، مراکز داده گنجینه مجازی از داده های ارزشمند هستند. با این حال، اگر هدف یک هکر ایجاد اختلال باشد، تداخل در مراکز داده می تواند به اندازه قطع کردن یک سرویس یا خدمات عمومی مضر باشد.

واکنش صنعت نیز پیچیده تر و هماهنگ تر می شود. زمانی بیشتر به عهده شرکتهای فردی بود که به امنیت سایبری بپردازند، اما موسسه ملی استاندارد و فناوری (NIST) و گروه تجاری پروژه محاسبات باز (OCP) اکنون نقشهای اصلی را ایفا میکنند و توسعه هماهنگ اقدامات متقابل امنیت سایبری را تشویق میکنند – فناوریها، تکنیکها، و بهترین شیوه ها – و انتشار اطلاعات در مورد آنها.

توصیه های NIST و OCP به اندازه کافی موثر بوده و اکنون در قراردادهای تجهیزات جدید به کار گرفته می شوند. در حقیقت وضعیت استانداردها بر اساس مشخصات آنها

NIST و OCP به چگونگی کاهش حملات دادهها و حملات انکار سرویس (DoS) میپردازند، اما با توجه به اینکه بزرگترین و پیشرفتهترین اپراتورهای مرکز داده تا حد زیادی در برابر اولی مقاوم هستند، به نظر میرسد هکرها بیشتر تلاش میکنند دومی را انجام دهند.

خود داری از خدمات

حملات DoS که موفق می شوند معمولاً بسیار قابل مشاهده، تقریباً همیشه شرم آور، اغلب پرهزینه و گاهی اوقات خطرناک هستند. همه اینها آگاهی از بهترین رویکردها برای دفع حملات DoS را به ویژه مهم می کند.

یک حمله DoS می تواند اشکال مختلفی داشته باشد، اما مفهوم اساسی اکثر آنها تلاش برای خراب کردن یا مختل کردن برخی از دستگاه ها، فرآیندها یا رویه های سیستم است، معمولاً با تزریق کد مخرب. مکان های زیادی برای پنهان کردن کدهای مخرب وجود دارد. خراب کردن یک سیستم عامل به اندازه کافی بد است، اما بدافزاری که به سیستم عامل راه پیدا می کند می تواند به خصوص موذیانه باشد.

مراکز داده را میتوان با محافظت از چندین ناحیه کلیدی که هکرها اغلب برای آسیبپذیریها بررسی میکنند، در برابر اکثر حملات DoS تلقیح کرد: دستگاهها و کد آن دستگاهها، همراه با آدرسهای داده و جابجایی دادهها.

تجهیزات موجود در مراکز داده دائماً در حال تکمیل یا ارتقا هستند. اپراتورها کارت های جدید و درایوهای جدید را همیشه به سرورها اضافه می کنند. مهم است که مطمئن شوید هر یک از این دستگاه ها معتبر هستند.

ممکن است دستگاه معتبر باشد، اما ممکن است همچنان با کد مخرب در معرض خطر قرار گرفته باشد. بنابراین، بررسی صحت کد دستگاه بسیار مهم است.

دستگاههایی که از پیشرفتهترین مراکز داده تعویض میشوند ممکن است دیگر پیشرفته نباشند، اما معمولاً هنوز کاملاً کاربردی هستند و اغلب به مراکز داده دیگر میروند. مالکان بعدی باید به همان اندازه اقداماتی را انجام دهند تا آن دستگاه ها را تأیید کنند و کد آنها هنگام دریافت آنها معتبر است.

هر تراکنش در یک مرکز داده فرصتی برای ربودن یا خراب کردن داده ها است. همانطور که داده ها منتقل می شوند، تأیید اینکه آدرس هایی که داده ها در آنها ذخیره می شوند ایمن هستند و دستگاه هایی که از آنها خوانده می شود و روی آنها نوشته می شود نیز ایمن هستند، مهم است.

در نهایت، از در نظر گرفتن تمام تجهیزات موجود در یک مرکز داده غافل نشوید که در عملکرد اصلی پردازش داده ها یکپارچه نیستند. یک دستگاه متصل با دفاع ضعیف همچنین می تواند منبع حمله برای سایر گره های حیاتی تر باشد. یک دوربین امنیتی متصل از طریق Wi-Fi می تواند برای ایجاد پینگ های بی نهایت به یک سرور مالی استفاده شود و در نتیجه آن را بی فایده می کند. این تنها یک نمونه از حمله DoS است که از جهتی به ظاهر بی گناه انجام می شود. توجه به هر اتصال امنیت بهتری دارد.

اقدامات متقابل

امنیت سایبری با یک ریشه اعتماد شروع می شود. ایده این است که اگر شما با یک مرجع کاملاً قابل اعتماد در یک سیستم رمزنگاری شروع کنید، هر چک در زنجیره ای از چک هایی که آن مرجع را ایجاد می کند نیز باید قابل اعتماد باشد.

فرآیند باید با خود ریزپردازنده ها (MPU) و میکروکنترلرها (MCU) شروع شود. MPU/MCU باید از یک منبع بوت شروع شود که تغییر ناپذیر است. از آنجایی که وسایل جانبی یک بردار حمله احتمالی هستند، توصیه می شود که در طول فرآیند بوت، وسایل جانبی، از جمله اشکال زدایی، غیرفعال شوند.

فناوری امنیتی باید به گونه ای تنظیم شود که بعداً هر بلوک کد بعدی را قبل از اجرای آن تأیید کند (یا تأیید اعتبار کند).

این میتواند امنیت کافی را در بسیاری از موارد فراهم کند، اما افزودن فرآیند تأیید، لایه دیگری از حفاظت را اضافه میکند. در این حالت، خود دستگاه باید قبل از اینکه اجازه مشارکت در اکوسیستم الکترونیکی خود را داشته باشد، یک فرآیند تأیید را طی کند.

شرکتهای مختلف مدارهای مجتمع یا ماژولهای پلتفرم قابل اعتمادی را عرضه میکنند که این ریشه اعتماد را فراهم میکنند. NIST و OCP سطوح قدرت رمزنگاری را که باید امنیت سایبری کافی را فراهم کند، پیگیری میکنند. عرضهکنندگان آزادند که از توصیهها فراتر بروند، چه برای برآورده کردن درخواستهای مشتری یا صرفاً برای متمایز کردن محصولات خود.

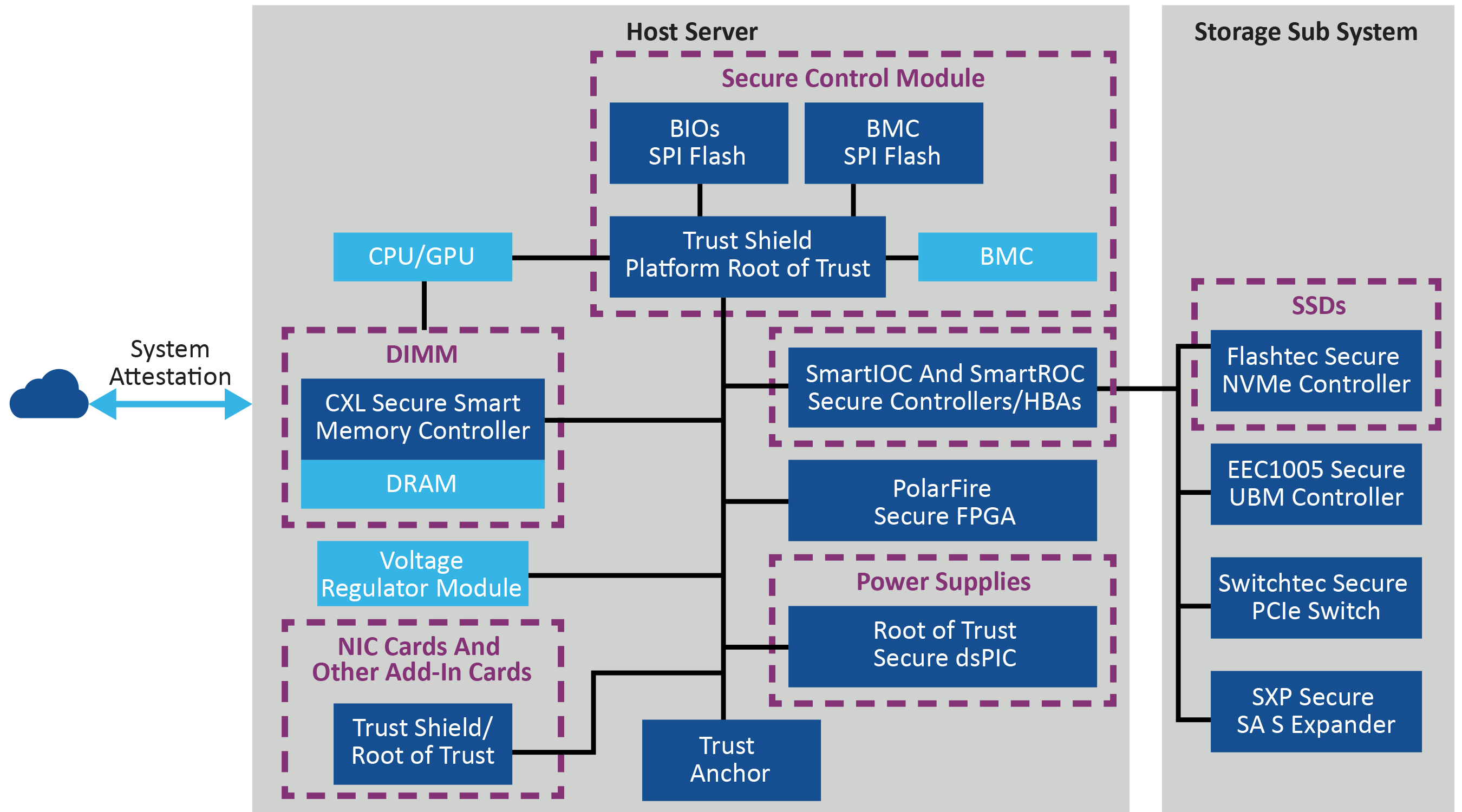

تراشهها و ماژولهایی که ریشه اعتماد ایجاد میکنند همچنین میتوانند برای انجام انواع بررسیهای دیگر، به عنوان مثال تأیید اعتبار بردها و کارتها، اندازهگیری رجیسترهای پیکربندی پلت فرم در مراحل مختلف در طول توالیهای بوت و ارائه نظارت و حفاظت سیستمافزار در زمان واقعی، استفاده شوند. سایر وظایف

تراشهها و ماژولهایی از این نوع نه تنها برای خود سرورها، و نه تنها برای کارتهای افزودنی، بلکه برای دستگاههای جانبی نیز در دسترس هستند، که میتواند شامل هر چیزی از ذخیرهسازی متصل گرفته تا منابع تغذیه باشد.

امنیت یک مسئله پیچیده است

خط مقدم امنیت سایبری مرکز داده ممکن است در سرورها و تجهیزات جانبی آنها باشد، اما آسیب پذیری های بالقوه می تواند تقریباً در همه جا وجود داشته باشد.

تراشه زمانبندی ساده را در نظر بگیرید. سرورها برای فایل ها و همه تراکنش ها مهر زمانی تولید می کنند. با این حال، اکثر دستگاههای زمانبندی کامپیوتری در طول زمان تمایل دارند که جابجا شوند. این باعث می شود که اعتماد به ساعت های مبتنی بر اینترنت وسوسه انگیز باشد. اما تمام داده های موجود در اینترنت عمومی، از جمله داده های ساعت، iدر معرض دستکاری بسته ها، باز کردن اپراتور مرکز داده برای حملات DoS.

برای مثال ویندوز به Kerberos به عنوان پروتکل احراز هویت پیشفرض خود متکی است و Kerberos از زمان ایستگاه کاری به عنوان بخشی از فرآیند تولید بلیط احراز هویت خود استفاده میکند. اگر زمانبندی سیستم خاموش باشد، فرآیند احراز هویت/ورود بین کنترلکنندههای دامنه و کلاینتها ممکن است موفق نباشد، که میتواند عملکرد صحیح شبکه را مختل کند.

اپراتورهای مرکز داده می توانند خود را در برابر این نوع حملات DoS با اطمینان از داشتن ساعت یا سرورهای اختصاصی ساعت خود که باید تا حد امکان قابل اعتماد و دقیق باشند، تلقیح کنند.

دلیل ارائه مثال قبلی کمتر به هشدار دادن به اپراتورهای شبکه در مورد آن آسیب پذیری خاص مربوط می شود تا با بیان اینکه امنیت سایبری یک موضوع بسیار پیچیده است و آسیب پذیری های امنیتی می توانند حتی در ابتدایی ترین عملکردهای یک شبکه ارتباطات داده ذاتی باشند. . همیشه توصیه می شود با شرکای دارای تخصص تثبیت شده و گسترده در فن آوری ها، تکنیک ها و بهترین شیوه های امنیت سایبری مشورت کنید.

بهترین شیوه ها

NIST و OCP به عنوان دو منبع معتبر برای تکنیک ها و فناوری ها برای محافظت در برابر انواع حملات سایبری ظهور کرده اند.

NIST چارچوب امنیت سایبری خود (CSF) را ارائه میکند، مجموعهای از توصیهها که همه چیز را از سرورها، تلفنهای هوشمند و دستگاههای اینترنت اشیا گرفته تا شبکههایی که آنها را به هم متصل میکنند، پوشش میدهد.

NIST CSF اصلی خود را در سال 2014 منتشر کرد. این آژانس چندین تجدید نظر متوسط را منتشر کرده است و در زمان نگارش CSF 2.0 کار می کرد.

OCP با هدف خاص دور شدن از سیستم های بسته تشکیل شد. یک سیستم بسته این پتانسیل را دارد که یک سیستم به خصوص ایمن باشد زیرا سازنده می تواند تمام جنبه های آن سیستم را به طور کامل درک و کنترل کند، هم از نظر نحوه عملکرد آن و هم از نظر اینکه چه دستگاه هایی را می توان یا نمی توان به آن متصل کرد و تحت چه شرایطی.

از سوی دیگر، یک سیستم کامپیوتری باز به معماران مرکز داده اجازه میدهد تا تجهیزات تامینکنندههای مختلف را مطابق با نیاز خود ترکیب و مطابقت دهند. انتقال به سیستم های باز تقریباً همیشه باعث کاهش هزینه ها می شود.

اعضای OCP میدانستند که حرکت به سیستمهای باز احتمالاً آسیبپذیریهای امنیتی ایجاد میکند و مطمئن بودند که امنیت سایبری جزء ذاتی مشخصات محاسبات باز است.

مشخصات باز OCP برای یک ماژول کنترل ایمن آماده مرکز داده (DC-SCM) با یک رابط کنترل ایمن استاندارد شده آماده مرکز داده (DC-SCI) تنها یک نمونه از این است. ویژگی های مدیریت سرور، امنیت و کنترل که معمولاً برای قرار گرفتن در مادربرد استفاده می شود. مشخصات DC-SCM همه آن را به ماژول کوچکتر منتقل می کند. یک DC-SCM می تواند پلتفرم های بیشتری را پوشش دهد. DC-SCM ها نیز قابل ارتقا هستند، بنابراین اگر فناوری امنیتی پیچیده تری در دسترس قرار گیرد، اپراتورهای مرکز داده مجبور نیستند کل ماژول ها را تعویض کنند.

همانطور که در بالا ذکر شد، توصیه های NIST و OCP اکنون به عنوان الزامات در مناقصه برای تجهیزات شبکه داده و در قراردادهای خدمات شبکه داده پذیرفته می شوند. شرکت هایی که برای چنین تجارتی رقابت می کنند به طور فزاینده ای خواستار این هستند که فروشندگان تجهیزات و نیمه هادی های آنها با مشخصات OCP و NIST مطابقت داشته باشند.