کامل کردن دومین تکرار از معماری امنیت ابری شما، بازی کودکانه است. چالش واقعی داشتن اولین تکرار کافی است. اگر مورد اول چنین باشد، مهندسان باید هفته ها را صرف تنظیم مجدد تنظیمات خود کنند یا پیاده سازی را از ابتدا شروع کنند. بدتر از آن، وضعیت اولیه امنیتی ابری شما ممکن است سوراخ های بیشتری نسبت به پنیر سوئیسی از منطقه Emmental داشته باشد.

فروشندگان ابر هزاران مقاله، آموزش و صفحات وب را ارائه می دهند که همه جزئیات امنیت ابر را توضیح می دهند. اما آنچه برای اولین طراحی مهم است، راهنمایی برای معماران امنیتی است به صورت سیستماتیک یک “طراحی بزرگ” برای محافظت از یک املاک ابری ایجاد کنید. و این روش باید هم برای معماران باتجربه و هم برای معمارانی که برای اولین بار با یک ابر خاص کار می کنند مفید باشد.

بنابراین، چارچوب با معماری خوب AWS، راهنمای بنیاد امنیت ابری گوگل و چارچوبهای مختلف Microsoft Azure چقدر ارزشمند هستند؟ بیایید این پیشنهادات راهنمای امنیتی فروشندگان محبوب را تجزیه و تحلیل کنیم.

راهنمای بنیاد امنیت ابری گوگل

راهنمای 130 صفحهای بنیاد امنیت GCP Google، فلسفه، اصول و یک محیط GCP نمونه Google را معرفی میکند که به عنوان نمونه در سراسر بخش مرکزی سند عمل میکند. این مقاله در مورد هشت موضوع مرتبط با امنیت، از شبکه و هویت و مدیریت دسترسی (IAM) تا صدور صورت حساب و امنیت برنامه توضیح می دهد (فصل های فرعی II.5-II.12، به شکل 1 مراجعه کنید). محورهای همه این زیرفصل ها طرح های معماری و الگوهای معماری امنیتی هستند.

شکل 1 – راهنمای پایه امنیتی Google Cloud – استخراج فصلهای مرتبط با معماری با الگوها

برای چه کسی بهتر است؟

شکل 2 سبک سند را به تصویر می کشد: یک نمودار بزرگ معماری، متن توضیحی، و یک جدول با جزئیات برای تنظیم دقیق پیکربندی. شعار: “نقشه ای ارائه کنید و آن را توضیح دهید.” بنابراین، معماران امنیتی که تازه به GCP میپردازند یا برای اولین بار به یکی از آن موضوعات امنیتی میپردازند، از یک الگوی طراحی اولیه خوشمعماری بهره میبرند که میتوانند آن را برای زمینه شرکت خاص خود بازبینی و سفارشی کنند.

شکل 2 – استخراج از بخش 7.3، الگوی اتصال ابری Enterprise-to-Google

چارچوب با معماری خوب AWS

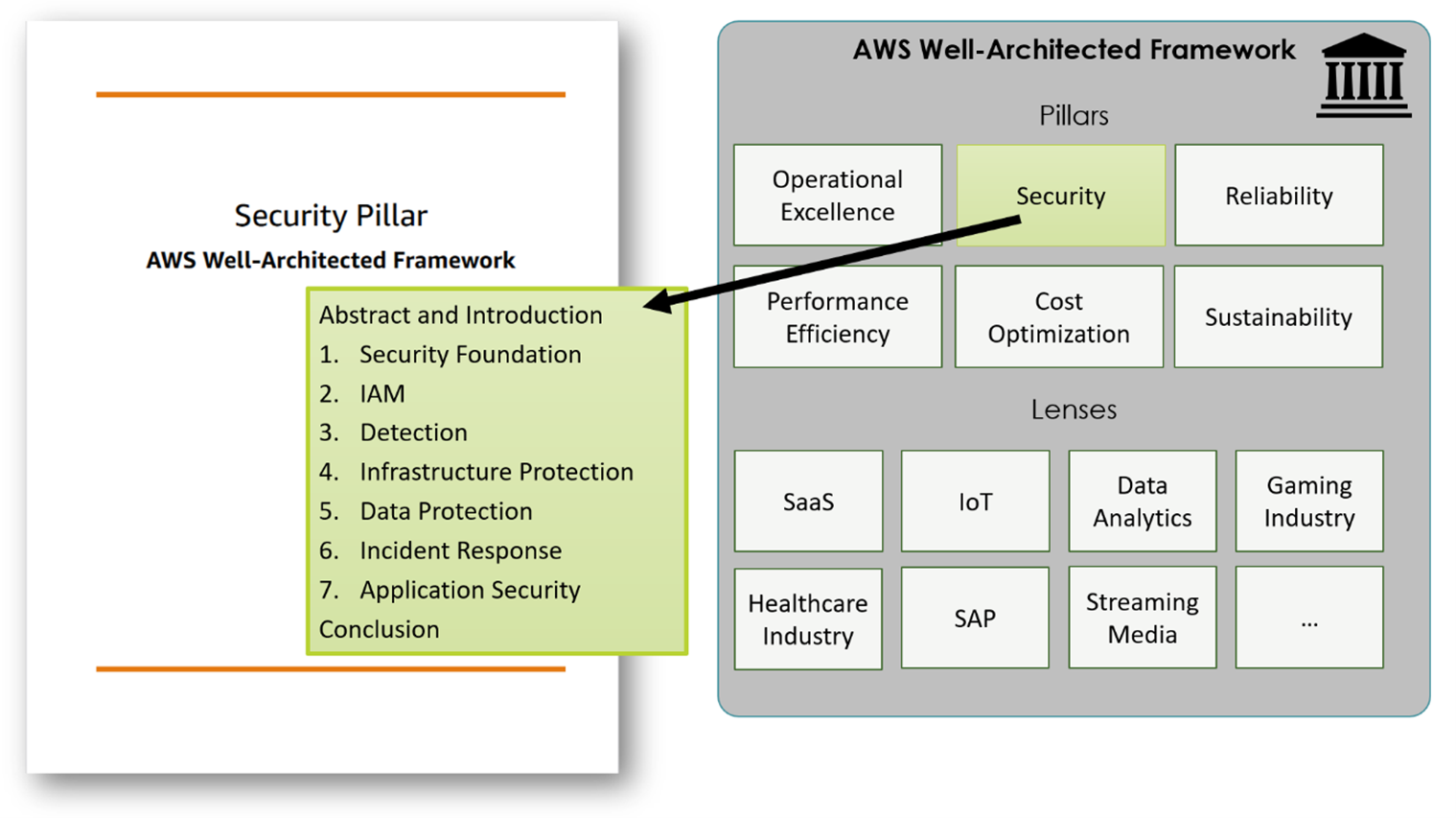

آمازون چارچوب خوشمعماری AWS خود را قبلاً در سال 2015 راهاندازی کرد. این چارچوب در ابتدا شامل پنج رکن بود اما امروز دارای شش رکن است: برتری عملیاتی، امنیت، قابلیت اطمینان، کارایی عملکرد، بهینهسازی هزینه و پایداری. در سالهای اخیر، AWS این ستونها را با لنزهای خاص فناوری و صنعت تکمیل کرده است (شکل 3).

شکل 3 – نمای کلی چارچوب و ساختار AWS به خوبی طراحی شده است

مستندات چارچوب AWS برای ستون امنیتی 155 صفحه است که جزئیات 66 موضوع امنیتی را نشان می دهد. آنها نیازها و الزامات را در هفت حوزه توصیف می کنند: پایه امنیتی، مدیریت هویت و دسترسی، شناسایی، حفاظت از زیرساخت، حفاظت از داده ها، پاسخ به حادثه، و امنیت برنامه. ساختار ممکن است با ساختار GCP متفاوت باشد. تفاوت اصلی، با این حال، رویکرد AWS برای ارائه موضوعات است.

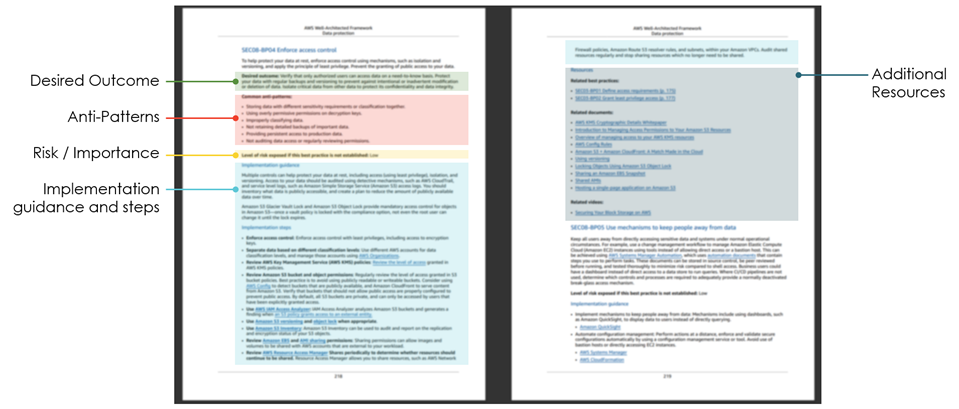

GCP نقشه های معماری را در مرکز توضیحات قرار می دهد، در حالی که AWS چارچوبی با معماری خوب و بدون (تقریبا) هیچ نموداری ارائه می دهد. همانطور که در شکل 4 نشان داده شده است، AWS از یک ساختار بسیار سفت و سخت پیروی می کند. برای همه موضوعات یکسان است: نتایج مطلوب و ضد الگوها (یعنی طرحهای بدی که معمولاً مشاهده میشوند)، به دنبال آن یک بیانیه ریسک کوتاه که پیامدهای عدم پرداختن کافی به یک موضوع خاص را توضیح میدهد. در مرحله بعد یک دستورالعمل اجرایی با ترکیبی از وظایف و مراحل ارائه می شود. توضیحات موضوع با پیوندهایی به مقالات اضافی پایان می یابد که بینش های بیشتری را ارائه می دهد و سایر موضوعات مرتبط با چارچوب AWS را برجسته می کند.

شکل 4 – نمونه شرح موضوع در ستون امنیتی چارچوب با معماری خوب AWS، SEC08-BP04 Enforce Access Control

برای چه کسی بهتر است؟

بنابراین، چارچوب AWS برای چه کسانی مفید است؟ بدیهی است که بهترین دوست هر مدیر پروژه است. این فهرست طرح هایی را که معماران امنیتی باید ارائه دهند و مهندسان باید اجرا کنند را فهرست می کند. با این حال، معماران نباید انتظار طراحی یا الگویی داشته باشند که به آنها در طراحی راه حل ها کمک کند، اگرچه این چارچوب حاوی پیوندهایی به اطلاعات بالقوه مفید برای هدف دوم است.

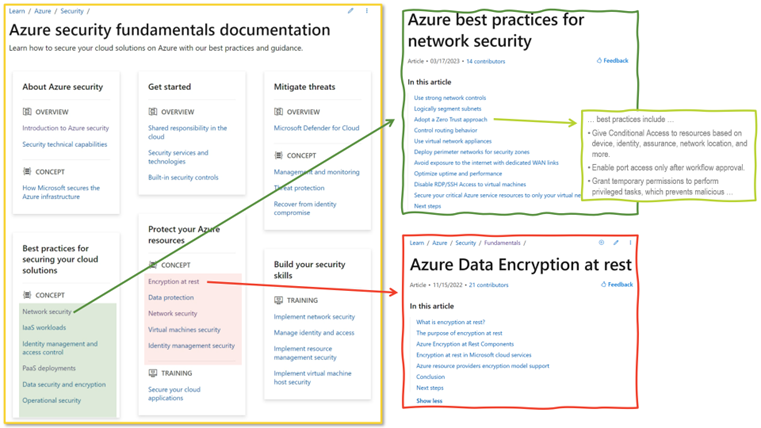

اسناد امنیتی Azure

Azure نه تنها یک بلکه چندین چارچوب و متدولوژی رقیب و همپوشانی دارد. به طور خاص، چارچوب با معماری خوب، مرکز معماری، و مستندات اصول امنیت لاجورد. همانطور که شکل 5 نشان می دهد، دومی دارای دو بخش است که بر موضوعات اصلی معماری امنیتی تمرکز دارد: ایمن سازی راه حل های ابری و حفاظت از منابع Azure. هر دو بخش به چندین صفحه وب پیوند دارند. در مورد بهترین شیوه های امنیت ابری، آنها حوزه های امنیتی مختلف، از شبکه تا امنیت PaaS را پوشش می دهند. صفحات منفرد موضوعات فرعی را معرفی میکنند، اغلب با بهترین روشها در یک جمله ترسیم میشوند – “قوانین مجاز را با دامنه وسیع اختصاص ندهید” یا “فعال کردن SSO” – به دنبال توضیحات کوتاه بیشتر. اما چگونه این مستندات اصول امنیتی Azure به معماران امنیتی کمک می کند تا کار خود را ساختار دهند و معماری های امنیتی را طراحی کنند؟

شکل 5 – مستندات اصول امنیت Azure

برای چه کسی بهتر است؟

این اسناد توضیحات برجسته ای در مورد موضوعات ضروری ارائه می دهد و خوانندگان را تشویق می کند تا برای خواندن مقالات اضافی روی پیوندها کلیک کنند و به آنها کمک می کند درک کلی خود را از موضوعات امنیتی افزایش دهند. با این حال، شما با خواندن تمام مقالات مرتبط دایره المعارف بریتانیکا، مهندسی عمران را به طور موثر یاد نمی گیرید. به طور مشابه، معماران امنیت Azure مبتدی مفاهیم را یاد می گیرند، اما روشی را یاد نمی گیرند یا در هنگام مرور این اسناد، لیست وظایف قطعی را دریافت نمی کنند. همچنین هیچ نمودار معماری وجود ندارد که تعامل بین اجزای مختلف ابری Azure و خدمات امنیتی را توضیح دهد.

همچنین قابل ذکر است مجموعه طرح های معماری مایکروسافت (معماری لاجوردیکه بسیاری از آنها به موضوعات مرتبط با امنیت می پردازند (به عنوان مثال، “راه حل های امن MLOps با امنیت شبکه Azure”). باز هم، آنها به خوبی نوشته شده و آموزنده هستند. آنها به معماران و مهندسان کمک می کنند تا درک درستی از بهترین طرح ها برای موضوعات خاص و حتی بسیار مهم داشته باشند. با این حال، ارائه طرحها مقدمهای سیستماتیک نیست که به معماران امنیتی با یک مرکز داده اولیه IaaS یا PaaS کمک کند.

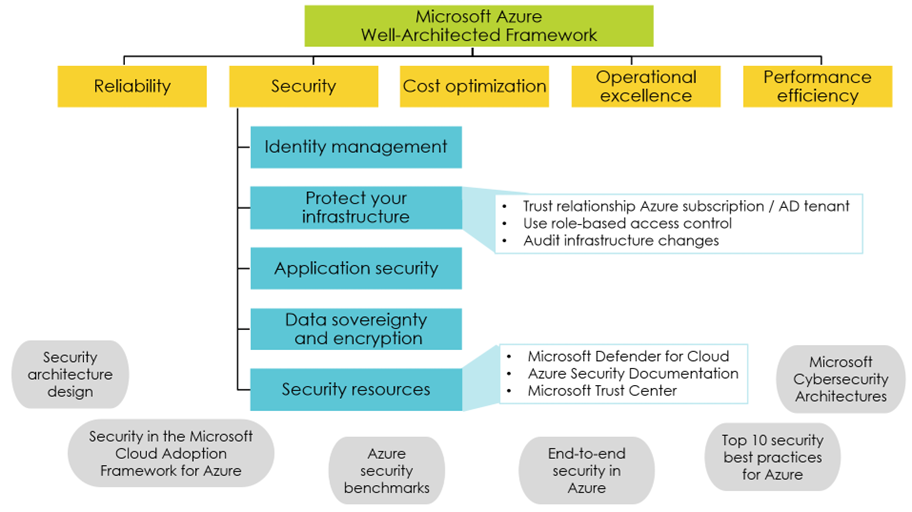

سپس، وجود دارد چارچوب با معماری خوب Azure. این بر پنج ستون استوار است که یکی به امنیت اختصاص دارد. ستون امنیتی پنج حوزه را پوشش می دهد – مدیریت هویت، محافظت از زیرساخت، امنیت برنامه، حاکمیت داده ها و رمزگذاری، و منابع امنیتی (شکل 6). بر خلاف AWS، چارچوب Azure لیست ساختاریافته ای از الزامات ارائه نمی دهد. در عوض، مفاهیم و پیوندهایی به منابع اضافی را به طور خلاصه توضیح می دهد – نه برای مهندسان امنیتی و نه برای مدیران پروژه یا معماران، مستقیماً قابل عمل نیستند.

شکل 6 – چارچوب خوش معماری Azure

خط پایین

Azure منابع یادگیری و اسناد زیادی برای همه ویژگی های مرتبط با امنیت و غیر امنیتی دارد، اما منحنی یادگیری برای معماران امنیتی بالا است. معماران باید خود ساختار حوزه امنیتی را بسازند و به نحوه پرداختن به موضوعات مختلف در طراحی بزرگ خود نگاه کنند. در مقابل، راهنمای بنیاد امنیت GCP، طرحهای اولیه معماری آماده برای استفاده را ارائه میکند که به تعامل ویژگیها و مؤلفههای مختلف امنیتی ابر برای مناطق مهم امنیتی میپردازد. در نهایت، چارچوب AWS با معماری خوب وجود دارد: پروسی هوشیار، بدون شوخ طبعی، دقیق، و بیش از حد ساختارمند. این یک نمای کلی واضح و فهرستی از کارهایی که باید انجام دهید ارائه می دهد. حتی ممکن است به عنوان ورودی برای تعریف اولیه بسته های کاری برای ابرهای دیگر قابل استفاده مجدد باشد.