عوامل تهدید، حسابهای ابری را به خطر میاندازند تا بارهای کاری توزیعشده برای رمزنگاری را ایجاد کنند – نمونههای ابری با پیکربندی نادرست و آسیبپذیر برای اجرای حملات انکار سرویس توزیع شده (DDoS) و سوء استفاده از حسابهای آزمایشی ارائهدهندگان خدمات DevOps.

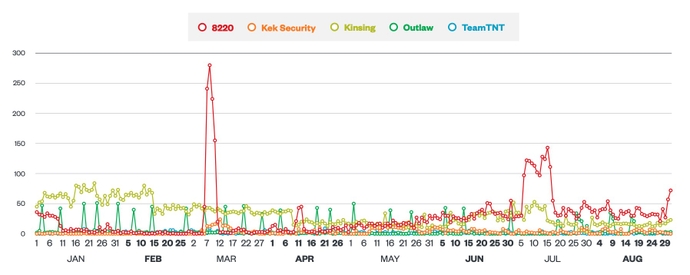

یک گروه رومانیایی که Outlaw نام دارد، دستگاههای اینترنت اشیا (IoT) و سرورها و کانتینرهای لینوکس را با سوء استفاده ابتدایی از آسیبپذیریهای شناخته شده و استفاده از اعتبارنامههای سرقت شده یا پیشفرض برای استخراج ارز دیجیتال Monero یا اجرای حملات DDoS به خطر میاندازد. یک گروه پیچیده تر، TeamTNT، خدمات نرم افزاری آسیب پذیر را هدف قرار می دهد. حملات را از نوامبر گذشته تشدید کرد و در عین حال ادعا کرد که عملیات را متوقف خواهد کرد. طبق گزارشی که Trend Micro در 29 مارس منتشر کرد، گروه Kinsing تعداد قابل توجهی از اکسپلویتهای ابری را در خود جای داده است و در ماه دسامبر به سرعت به بهرهبرداری Log4j منتقل شدند.

استفن هیلت، محقق ارشد تهدید در Trend Micro می گوید که این حملات باید یک علامت هشدار برای شرکت ها باشد مبنی بر اینکه کنترل های امنیتی آنها در فضای ابری به خوبی کار نمی کند.

او میگوید: «میزان نمونههای ابری با پیکربندی ضعیف زیاد است و این گروهها از آن استفاده میکنند. سیستمها نسبت به مهاجمان تغییری نکردهاند، بنابراین هیچ علامت قرمزی را برای مواردی مانند تغییر رمز عبور، افزودن نرمافزار استخراج و اسکریپتهای آنها، و دست نخورده ماندن همه چیز دیگر مشخص نمیکند. اگر برای قیمتهای درخواستی پرداخت نمیکنید. ، احتمالاً مدت زیادی طول می کشد تا متوجه فعالیت های آنها بشوید، به ویژه گروه هایی که محدودیت هایی را برای منابعی که استخراج کنندگان می توانند استفاده کنند تعیین می کنند.”

منبع: Trend Micro

مهاجمان دیگر راههایی برای بهرهبرداری از سرویسهای خط لوله مستمر یکپارچهسازی مستمر، استقرار مداوم (CI/CD) – مانند Azure DevOps، BitBucket، CircleCI، GitHub، GitLab، و TravisCI – پیدا کردهاند و بارهای کاری گذرا را در یک ابر رمزنگاری ترکیب میکنند. به گفته شرکت امنیت ابری Aqua Security. بر اساس یک پست وبلاگی که هفته گذشته توسط این شرکت منتشر شد، در یک مورد، یک مهاجم از چندین مرحله ساخت شش ساعته برای اضافه کردن چرخه های پردازنده به یک سرویس استخراج ادغام شده استفاده کرد.

شناسایی این حملات بر روی کاغذ ساده است اما در قلب مدل ابری قرار دارد، جایی که ارائه حسابهای آزمایشی یا یک ردیف رایگان به توسعهدهندگان باعث افزایش استفاده و اشتراک میشود و یک عمل تجاری ضروری است. مور واینبرگر، مهندس نرمافزار تیم آرگون آکوا سکیوریتی، میگوید افزودن موانع میتواند رشد آتی سرویسهای ابری را مختل کند یا توسعهدهندگان را کمتر احتمال دارد که خدمات جدید را امتحان کنند.

او میگوید: «حتی وقتی موانع اجرا میشوند، بازیگران پیشرفته همچنان میتوانند از آنها عبور کنند. در ادامه، من معتقدم که پلتفرمها به طور قابل ملاحظهای دفاع خود را در برابر حملات رمزنگاری تقویت خواهند کرد و بازیگران تهدید به دنبال اهداف سودآورتر و مقاومتر خواهند بود.

این تحقیق تاکید می کند که مهاجمان در حال یافتن راه هایی برای به خطر انداختن و کسب درآمد از خدمات ابری هستند که با تاکتیک های مورد استفاده برای به خطر انداختن و کسب درآمد از دستگاه ها، دسکتاپ ها و سرورها متفاوت است. به عنوان مثال، گروههای دسترسی به عنوان سرویس، اغلب از حسابهای ابری در معرض خطر برای اجرای cryptominers یا ایجاد حملات DDoS به عنوان راهی برای ایجاد درآمد اضافی استفاده میکنند.

مجرم سایبری “پرچم را تسخیر کنید”

گروه های مختلف نیز برای منابع ابری با هم رقابت می کنند. طبق گزارش Trend Micro، برای مثال، به نظر میرسد TeamTNT سیستمهایی را هدف قرار داده است که توسط یک گروه استخراج ارز دیجیتال رقیب به نام Kinsing به خطر افتاده است. در همین حال، Outlaw اخیراً ابزاری را برای یافتن و حذف ابزارها و تنظیمات مورد استفاده توسط سایر باندهای استخراج برای به خطر انداختن خدمات ابری ایجاد کرده است.

“آنها به خاطر اینکه کدام گروه صاحب جعبه است می جنگند – [they] می خواهید تمام منابع برای ماینینگ به آن ها برود [them]Trend Micro’s Hilt میگوید، نه گروههای دیگر. این منجر به این میشود که آنها یکدیگر را بیرون کنند، بدافزارها و اسکریپتهای طرف مقابل را پاک کنند و خودشان سعی کنند جعبه را حفظ کنند. در واقع، مهاجمان در حال انجام یک بازی جنایتکارانه برای تسخیر پرچم در زیرساخت شما هستند.”

به گفته هیلت، بسیاری از شرکتها ممکن است این حملات را کمتر جدی بدانند، زیرا ممکن است بر عملیات یا حریم خصوصی مشتری تأثیری نگذارند، اما داشتن قابلیت مشاهده در نمونههای ابری برای شناسایی چنین حملاتی بسیار مهم است.

به گفته Weinberger از Aqua Security، علاوه بر این، اگر مهاجمان بتوانند رمزنگاری را به عنوان بخشی از خط لوله CI/CD خودکار کنند، سرویسهای ابری ممکن است متوجه شوند که منابع آنها به سرعت از بین میرود. او میگوید از آنجایی که توان عملیاتی حمله بر اساس تعداد حسابهای مدیریت شده توسط مهاجمان متفاوت است، عوامل تهدید اغلب حسابها و خطوط لوله متعددی را در پلتفرمهای مختلف ایجاد میکنند.

واینبرگر می افزاید: «این همچنین به آنها کمک می کند تا در صورت شناسایی برخی از حساب های آنها توسط پلتفرم ها، به طور کامل مسدود نشوند.

او میگوید، شرکتها و سرویسهای ابری باید روی دید بهعنوان اولین گام برای پیشگیری تمرکز کنند و از بلوغ حسابها برای امکان استفاده بیشتر و شناسایی نشانههای فرآیندهای مبتنی بر استخراج و تلهمتری شبکه استفاده کنند.

این مقاله در ابتدا در سایت خواهر ما، Dark Reading منتشر شد.