قهرمان اساطیری دوران باستان، ایکاروس، هشداری را به برنامههای بدون اعتماد امروزی میفرستد: هدف گرفتن بیش از حد و پرواز بیش از حد بالا ممکن است منجر به سوختن و سقوط بدی شود. پدر ایکاروس با موم پرهایی را به بدن خود و پسرش چسباند. آنها می خواستند برای فرار از کرت، جایی که اسیر بودند، فرار کنند. با وجود هشدار پدرش، ایکاروس در ارتفاعات و نزدیک به خورشید پرواز کرد. بنابراین خورشید موم را ذوب کرد. ایکاروس به شدت سقوط کرد. مانند Ikarus بیش از حد جاه طلبانه، برنامه های بدون اعتماد امروزی خطر هدف گذاری بیش از حد دور و بلند را دارند.

چالش محدوده پروژه اعتماد صفر

اعتماد صفر یک اصطلاح چتر است. تقریباً هر مشکل و فناوری تحت این اصطلاح پوشش پیدا می کند – برای علاقه مندان به فناوری که هدفشان ارائه راه حل های “خود” است. برنامههای جامعتر و ملموستر با دو خطر همراه هستند:

- پروژه های بیش از حد بارگذاری شده همه میخواهند که برنامه اعتماد صفر مرتبطترین چالش یا اسب سرگرمی آنها را در خود جای دهد. تأمین (برخی) بودجه نسبتاً آسان است، اما سادهسازی محصولات قابل تحویل یک کابوس است.

- عدم تطابق فناوری و مشکل بسیاری از مشکلات به معنای بسیاری از فناوری های بالقوه مفید است. با این حال، هر فناوری بازار شده با اعتماد صفر با هر مشکل امنیتی که یک سازمان میخواهد با اعتماد صفر حل کند، مناسب نیست.

ناامیدی های تلخ و هدر رفتن پول پیامدهای بالقوه جدی نگرفتن این خطرات هستند. با این حال، در هسته خود، اعتماد صفر به دو واقعیت امنیتی انفجاری از شرکت ها و CISO و CIO آنها می پردازد. اولاً، در دنیای امروزی، هکرها شانس واقعی برای نفوذ به هر شبکه، سرور، برنامه، یا دستگاه کاربر نهایی را دارند، اگر به اندازه کافی تلاش کنند. دوم، مهاجمان خارجی تنها دشمنان بالقوه نیستند. حتی کارمندان ممکن است علیه شرکت خود مخالفت کنند و حملاتی را انجام دهند. امنیت محیطی به تنهایی (!) این خطرات را به اندازه کافی کاهش نمی دهد. امروزه معماریهای امنیتی به قابلیتهایی برای اخراج هکرهای موفق در شبکه و کاهش آسیب احتمالی آنها نیاز دارند. بنابراین، به مکتب فکری بدون اعتماد خوش آمدید، که بر سه پایه قرار دارد: مهار حمله، شناسایی حمله و دفاع، و یک نوار بالاتر برای مهاجمان در مورد محافظت از هویت.

مهار حمله در ابر

مهار به معنای محدود کردن و کاهش شعاع انفجار است. با فرض اینکه مهاجمان ممکن است موفق شوند، باید خود را آماده کنیم تا آسیب آنها را در صورت دسترسی به آنها محدود کنیم، مثلاً با در اختیار گرفتن یک حساب فنی یا شخصی.

شدت آسیب مستقیم یک حمله به حقوق دسترسی حساب بستگی دارد. همه داده ها یا فقط جدول های بسیار کمی؟ فقط خواندنی یا خواندن و نوشتن؟ اصل «نیاز به دانستن» برای کنترل خسارت حیاتی است، به این معنی که حسابها باید تا حد امکان حقوق کمتری داشته باشند (شکل 1، A). چالش: هر یک از تیم های توسعه باید نقش هایی را با حقوق محدود اجرا کنند – و کارمندان فقط باید نقش هایی را که واقعاً به آنها نیاز دارند، دریافت کنند. این یک حقیقت قدیمی است اما به ویژه برای اعتماد صفر ضروری است.

شکل 1: حاوی حملات موفق

علاوه بر مستقیم، ممکن است وجود داشته باشد غیر مستقیم خسارت (شکل 1، B). مهاجمانی که از قبل در شبکه هستند ممکن است سرویسهای میانافزار یا APIها را سرازیر کنند و در نتیجه سایر مؤلفهها را خراب کنند. به عنوان مثال، فرض کنید آنها یک نصب میان افزار کافکا را تا زمانی که سرعت آن به طور قابل توجهی کاهش پیدا کند، سیل می کنند. در آن صورت، آنها مانع از فرآیندهای تجاری می شوند که برای هماهنگی و همکاری بین خدمات و مؤلفه ها به کافکا وابسته است.

محدود کردن ترافیک یا گاز دادن ویژگی هایی هستند که امیدواریم اجزای میان افزاری از آن پشتیبانی کنند. پیاده سازی چنین ویژگی هایی بر عهده فروشنده نرم افزار یا ارائه دهنده ابر است. بنابراین، در نظر گرفتن چنین ویژگی هایی در طول ارزیابی محصول نرم افزاری، به احتمال زیاد موفق تر از تلاش برای اجرای چنین کنترل هایی در مرحله بعدی است. از منظر CISO، میانافزاری مطلوب است که یک تیم عملیاتی فقط باید محصول خود را برای کاهش خطرات آسیب غیرمستقیم پیکربندی کند. مشکل کمتری نسبت به شناسایی همه برنامهها با استفاده از میانافزار خاص و متقاعد کردن مهندسان برای پیادهسازی ویژگیهای امنیتی در برابر حملات غیرمستقیم است.

زد و خورد حرکت جانبی جنبه ای از مهار است که بیشتر سازمان ها به شدت روی آن کار می کنند (شکل 1، ج). وظیفه دارد شبکه و جنبه های لایه کاربردی احراز هویت چند عاملی (وزارت امور خارجه) برای کاربران شخصی و گواهینامه ها برای حسابهای فنی، خطر سرقت اطلاعات اعتباری را کاهش میدهد و امکان نفوذ به ماشینهای مجازی یا برنامههای کاربردی اضافی را فراهم میکند. برای حساب های خدماتی، گواهینامه ها راهی برای محدود کردن تماسهای سرویس برای تماسگیرندگانی است که از یک راز اطلاع دارند و از محدوده IP خاصی میآیند. ابزارهای میانافزار با چنین ویژگیهایی و توسط تیم محصول اختصاصی اجرا میشوند، اجرای استانداردهای همگن را آسان میکنند.

تقسیم بندی شبکهبه عنوان مثال، ساختار شبکه در مناطق مختلف، رویکرد استاندارد در عصر ابر و پیش از ابر است (شکل 1، D). پیاده سازی اندازه گیری در لایه شبکه آسان است، به خصوص اگر سازمان فناوری اطلاعات دارای الگوهای استاندارد برای ایجاد مناطق برای برنامه های جدید باشد. مطمئناً تنظیمات اتصال پیشفرض باید محدود باشد و از باز شدن گسترده فایروالها جلوگیری شود – یا گزارش داده شود و در زمان مناسب برطرف شود.

شناسایی و مبارزه با حملات

هنگامی که حملات موفق یک سناریوی محتمل است، قابلیت شناسایی و مبارزه با حملات یک ضرورت است. با این حال، شناسایی حملات هرگز آسان تر از محیط های ابری عمومی امروزی، به ویژه برای شرکت های کوچکتر نبود. معماران امنیتی میتوانند به راهکارهای تشخیص حمله و تهدید بومی ابری مانند Microsoft Defender یا Google Security Center اعتماد کنند. ویژگی های پیشرفته آنها را با یک کلیک فعال کنید و اجازه دهید از همان ثانیه اول به شما در محافظت از محیط خود کمک کنند.

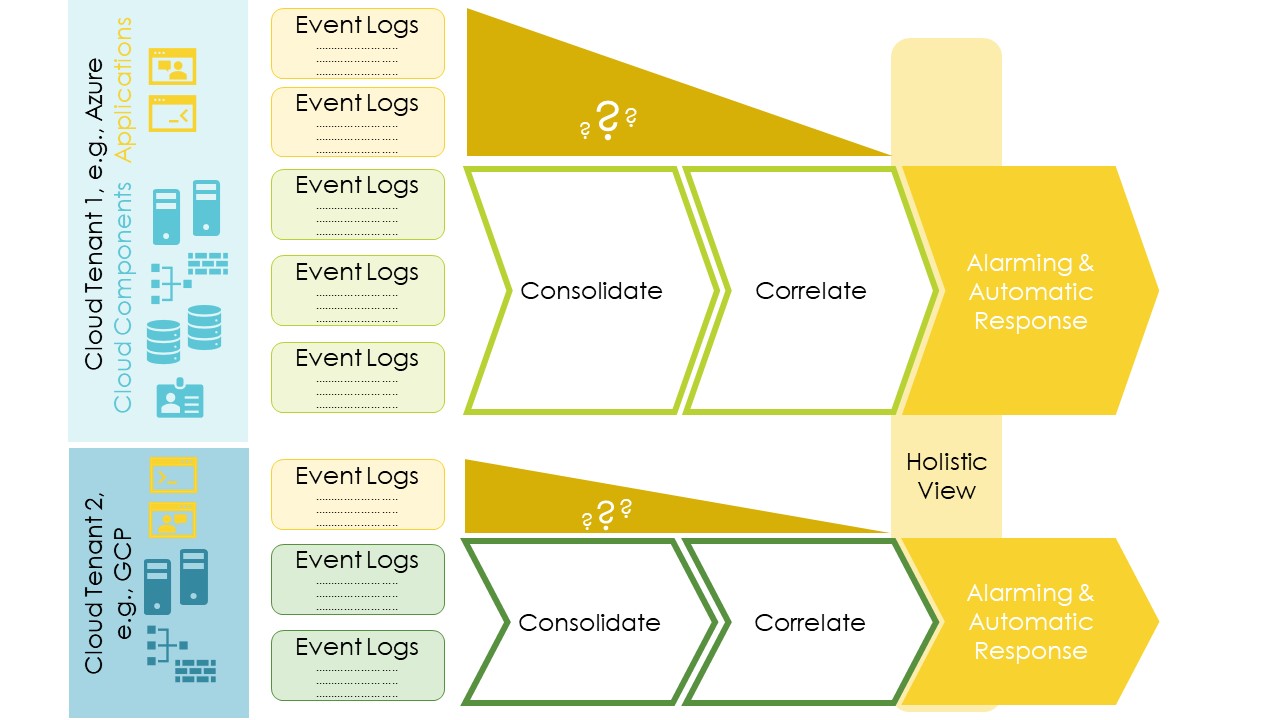

خدمات امنیت ابری مزایای مختلفی را به همراه دارد (شکل 2، اجزای سبز):

- همیشه به روز نگهداری می شود لیست دارایی ها هر مشتری در فضای ابری اجرا می شود

- گزارش رویدادها مستندسازی و ادغام تغییرات در اجزای ابر

- همبستگی و تحلیل رویدادبه عنوان مثال، نگاه کردن به رویدادهای مختلف برای به دست آوردن تصویر بزرگ و شناسایی حملات بالقوه با پرده برداری از الگوهای ناهنجاری بر روی اجزای مختلف.

- هشدار دهندهبه عنوان مثال، اطلاعات فعال در مورد حوادث

شکل 2: نظارت بر زیرساخت های ابری برای حوادث امنیتی

با این حال، کار قابل توجهی با کارشناسان امنیتی شرکت باقی مانده است (شکل 2، اجزای زرد). منطقه اول رویدادهای سطح برنامه را پوشش می دهد. ابر میداند که در اجزای ابر چه اتفاقی میافتد، اما نمیداند که در اجزای ابر چه اتفاقی میافتد سطح کاربردی با برنامه های شما آیا یک مهاجم سعی می کند در سطح رابط کاربری گرافیکی نفوذ کند و موفق شود؟ نوشتن رویدادهای مشکوک در گزارش و بالا بردن زنگ هشدار به عهده برنامه است. چگونه چنین رویدادهایی را به خصوص با رویدادهای مؤلفه ابری ادغام و مرتبط می کنید؟ آیا از ابرهای مختلف استفاده می کنید؟ مشتریان باید راه حلی را در یک سناریوی چند ابری پیاده سازی کنند تا تصویری کامل و جامع از همه ابرها بدست آورند.

برخی از رهبران فکری نیز طبقه بندی می کنند پاسخ خودکار به عنوان یک مفهوم اعتماد صفر. مسدود کردن یک کاربر برای چند دقیقه پس از سه بار ورود ناموفق، یک قانون پاسخ واضح و آسان برای پیاده سازی است. این قانون احتمالاً فقط عوارض جانبی محدودی دارد. در مقابل، خاموش کردن خودکار ماشینهای مجازی یا مسدود کردن هرگونه دسترسی به ذخیرهسازی اشیا میتواند تأثیر غیرقابلپیشبینی بر برنامههایی داشته باشد که پاسخهای خودکار و اقدامات دفاعی را بیشتر به چشماندازی برای بسیاری از مؤلفهها تبدیل میکنند تا مفهومی که به طور گسترده در هفتههای بعد عرضه شد.

بهبود حفاظت از هویت

شعار معروف جی. هاولی «هویت محیط جدید است» نمادی از تغییر امنیت از محیط به محیط است. حفاظت از هویت، چه کاربران و چه خدمات. ارتقاء R. Bird به “اگر هویت محیط جدید است، پس باب در حسابداری پورت جدید 80 است” به نیاز به محافظت از هویت و حساب ها اشاره می کند. MFA و گواهی های مانع از حرکت های جانبی یک جنبه هستند (شکل 3، A)، و حفاظت از دستگاه تلفن همراه یک دوم است (شکل 3، B). اگر دستگاههای تلفن همراه نتوانند با در اختیار گرفتن دستگاه از سرقت هویت کارمند جلوگیری کنند، خطرآفرین هستند – دستگاههای خود را بیاورید و از خانه کار کنید، این خطر امنیتی را تقویت میکند. سوم، دسترسی مشروط با مجوزهای دقیق تر مانند محدودیت های زمانی یا گردش کار تایید، حملات را برای موفقیت بیشتر چالش برانگیز می کند (شکل 3، C).

شکل 3: گزینه های بهبود حفاظت از هویت

شناسایی حمله، مهار، و قابلیتهای دفاعی همراه با حفاظت از هویت بهبودیافته: دیدن اینکه چگونه و کدام پیشرفتهای اخیر فناوری امنیتی در بازار به تحقق چشمانداز اعتماد صفر کمک میکند، هیجانانگیز است. درک زمینه مهندسان را قادر می سازد تا کار روزانه خود را بر روی اجزای واحد به چشم انداز کلی بدون اعتماد سازمان پیوند دهند. معماران برای تأیید کامل بودن طرح معماری خود به این درک نیاز دارند. اعتماد صفر مانند یک دسته گل است – ترکیب رنگ ها و فناوری های مختلف منشأ زیبایی زیبایی برای گل ها و منشا موفقیت فنی در معماری امنیتی است.