با ادامه جنگ در اوکراین، TAG تعداد فزایندهای از عوامل تهدید کننده با انگیزه مالی را که اوکراین را هدف قرار میدهند، دنبال میکند که به نظر میرسد فعالیتهای آنها با مهاجمان مورد حمایت دولت روسیه همسویی نزدیک دارد. این پست جزئیاتی در مورد پنج کمپین مختلف ارائه میدهد که از آوریل تا آگوست 2022 توسط یک عامل تهدید انجام شده است که فعالیتهایش با یک گروه CERT-UA همپوشانی دارد که UAC-0098 را دنبال میکند. [1, 2, 3]. بر اساس شاخصهای متعدد، TAG ارزیابی میکند که برخی از اعضای UAC-0098 از اعضای سابق گروه جنایات سایبری Conti هستند که از تکنیکهای خود برای هدف قرار دادن اوکراین استفاده میکنند.

UAC-0098 یک عامل تهدید است که به طور تاریخی تروجان بانکی IcedID را تحویل داده و منجر به حملات باجافزاری توسط انسان میشود. مهاجم اخیرا تمرکز خود را به هدف قرار دادن سازمان های اوکراینی، دولت اوکراین و سازمان های بشردوستانه و غیرانتفاعی اروپایی معطوف کرده است. TAG ارزیابی می کند که UAC-0098 به عنوان یک واسطه دسترسی اولیه برای گروه های باج افزار مختلف از جمله Quantum و Conti، یک باند جرایم سایبری روسی معروف به FIN12 / WIZARD SPIDER عمل می کند.

TAG زمینه و شاخصهای بیشتری را به اشتراک میگذارد، از جمله افشای کمپینهای جدیدی که قبلاً جزئیات یا به گروه نسبت داده نشده بود، تا به جامعه امنیتی در تلاشها برای بررسی و دفاع در برابر این تهدید کمک کند.

برخورد اولیه

TAG پس از شناسایی یک کمپین فیشینگ ایمیلی که AnchorMail (که به آن “LackeyBuilder” گفته می شود) در اواخر آوریل 2022، به طور فعال ردیابی UAC-0098 را شروع کرد. AnchorMail نسخه ای از درپشتی Anchor است که از پروتکل ساده انتقال نامه (SMTPS) برای فرمان و کنترل استفاده می کند. (C2) ارتباط. این ابزار که توسط گروه Conti توسعه داده شده است، قبلاً به عنوان یک ماژول TrickBot نصب شده بود. TAG توانست این فعالیت را به ایمیلهای فیشینگ قبلی که اوکراین را با فریبهایی مانند:

موضوع: پروژه شهروند فعال

موضوع: File_change,_booking (File_change,_booking)

آدرس های اینترنتی:

https://activecitizens[.]که در[.]ua/Project1[.]xls

https://lviv[.]به[.]ua/هنرمندان[.]xls

https://aprize[.]com[.]ua/هنرمندان[.]xls

این کمپین به این دلیل برجسته شد که به نظر میرسید هم انگیزههای مالی و هم سیاسی داشت. همچنین آزمایشی به نظر میرسید: به جای حذف مستقیم AnchorMail، از LackeyBuilder و اسکریپتهای دستهای برای ساخت AnchorMail در پرواز استفاده کرد.

سپس فعالیت UAC-0098 در کمپین ایمیل دیگری که IcedID و Cobalt Strike را ارائه میکرد، شناسایی شد. در 13 آوریل، حداقل سه فایل اکسل به عنوان پیوست به سازمان های اوکراینی ارسال شد:

- Mobilization register.xls (Mobilization register.xls)

8f7e3471c1bb2b264d1b8f298e7b7648dac84ffd8fb2125f3b2566353128e127 - فهرست بسیج.xls فهرست بسیج.xls 08d30d6646117cd96320447042fb3857b4f82d80a92f31ee91b16044b87929c0

- لیست شهروندان بسیج شده.xls فهرست شهروندان بسیج شده.xls 1f3c5dd0a79323c57ad194a49eebaaf2f624822df401995e51a4c58b5a607a45

این گروه از اواسط آوریل تا اواسط ژوئن 2022 فعال بود و مرتباً تاکتیکها، تکنیکها و رویهها (TTP)، ابزارها و فریبهای خود را تغییر میداد. در حالی که هدف گیری از کمپین به کمپین متفاوت بود، این گروه بارها هتل های اوکراین را هدف قرار داد.

جعل هویت پلیس ملی سایبری اوکراین

در 11 می 2022، UAC-0098 حمله دیگری را با هدف هدف قرار دادن سازمانهای فعال در صنعت مهماننوازی انجام داد. ایمیلهای فیشینگ جعل هویت پلیس ملی سایبری اوکراین و حاوی یک لینک دانلود بودند که از اهداف میخواست یک بهروزرسانی برای سیستم عامل خود دانلود کنند.

محموله در https://cyberpolice.gov.uz میزبانی شد[.]ua/article/KB5012599.msi، جایی که gov.uz[.]ua، که یک دامنه تحت کنترل مهاجم است، تنها یک روز قبل از حمله ثبت شده است. در حین اجرا، فایل یک اسکریپت PowerShell را اجرا می کند که از http://blinkin دانلود شده است[.]top/3538313546/license?serial={GENERATED_SERIAL} برای واکشی و اجرای dll IcedID:

شاخص ها

- https://drive.google[.]com/file/d/19ZtX3k38g2OXQnFkEj3JH4EiI_vUqgnK/view?usp=drive_web

- دولت[.]به[.]انجام دادن

- پلک زدم[.]بالا

- کربی[.]بالا

هدفگیری گسترده به سازمانهای غیردولتی اروپایی با استفاده از “شواهد تصاویر سرقت شده”

در 17 می، UAC-0098 از یک حساب کاربری در معرض خطر یک هتل در هند استفاده کرد. این بازیگر ایمیل های فیشینگ را با یک آرشیو ZIP که حاوی یک فایل مخرب XLL است، ارسال کرد. مانند قبل، به نظر می رسید که اهداف سازمان هایی هستند که در صنعت مهمان نوازی در اوکراین کار می کنند.

پس از باز شدن، فایل XLL یک نوع IcedID را از URL زیر دانلود می کند: http://84.32.190[.]34/KB2533623.exe.

در کمپینهای دیگر، از همان حساب ایمیل به خطر افتاده برای هدف قرار دادن سازمانهای غیردولتی بشردوستانه در ایتالیا استفاده شد. IcedID همچنین به عنوان یک فایل MSI از طریق dropfiles سرویس اشتراک گذاری فایل ناشناس تحویل داده شد[.]من، با پیوندهای در حال انقضا به محموله و یک سرویس توزیع بدافزار معروف به شواهد تصاویر سرقت شده. این سرویس معمولاً از فرمهای تماس وبسایت برای ارسال تهدیدات جعلی قانونی یا نقض حق نسخهبرداری با پیوندی به فضای ذخیرهسازی میزبان صفحه مهندسی اجتماعی استفاده میکند و بدافزار انتخابی توسط مشتری سرویس را ارائه میدهد.

خدمات توزیع “Stolen Images Evidence” که محموله UAC-0098 را تحویل می دهد

دراپفایل ها[.]me” وب سایت اشتراک فایل که بار UAC-0098 را تحویل می دهد

شاخص ها

- https://dropfiles[.]me/download/af46b89ae667c0d0/

- http://storage.googleapis[.]com/cor1krp299kh13.appspot[.]com/

- http://storage.googleapis[.]com/xpd9q3z05awvw4.appspot[.]com/

- http://84.32.190[.]34/KB2533623.exe

- donaldtr[.]com

جعل هویت StarLink و Microsoft

در 19 می، UAC-0098 از support@starlinkua استفاده کرد[.]اطلاعات برای ارسال ایمیل های فیشینگ با جعل هویت نمایندگان ایلان ماسک و StarLink، به منظور ارائه نرم افزار مورد نیاز برای اتصال به اینترنت با استفاده از ماهواره های StarLink. این ایمیل حاوی پیوندی به https://box بود[.]سار[.]اطلاعات/ابر/ایندکس[.]php/s/{GENERATED_ID}، نصبکننده MSI که IcedID را حذف میکند، دانلود شده از دامنه کنترلشده توسط مهاجم، starlinkua[.]اطلاعات

در 23 می، حمله مشابهی علیه طیف گستردهتری از سازمانهای اوکراینی انجام شد که در بخشهای فناوری، خردهفروشی و دولتی فعالیت میکنند. محموله تحویلی همان IcedID باینری با نام فایل KB2533623.msi بود که شبیه بهروزرسانی مایکروسافت بود و در https://box میزبانی شد.[.]مایکروسافت[.]com/cloud/index[.]php/s/{GENERATED_ID}.

شاخص ها

- support@starlinkua[.]اطلاعات

- سار[.]اطلاعات

- مایکروسافت[.]com

- بایدن[.]بالا

Cobalt Strike توسط اسناد مخرب ساخته شده توسط سازنده EtterSilent ارائه می شود

در 24 مه، یک دامنه تازه ثبت شده kompromatua[.]از اطلاعات برای هدف قرار دادن آکادمی مطبوعات اوکراین (AUP) استفاده شد. ایمیل فیشینگ حاوی یک پیوند dropbox بود که به یک سند مخرب به نام “ABR090TAN-TS.xlsb” اشاره می کرد. سند اکسل با استفاده از EtterSilent، یک سازنده سند مخرب که توسط بسیاری از گروه های جرایم سایبری استفاده می شود، ایجاد شده است. سند مخرب مستقیماً یک dll Cobalt Strike را از http://84.32.190 دریافت کرد.[.]34/bc_https_x64.dll. توجه داشته باشید، از همان IP برای تحویل بارهای IcedID در کمپین دوم در 17 می استفاده شد. مهاجم از همان پیوند و همان فایل برای هدف قرار دادن سازمانهای صنعت مهماننوازی استفاده کرد.

شاخص ها

- gazetar@kompromatua[.]اطلاعات

- متعهد شد[.]اطلاعات

- 84.32.190[.]34

بهره برداری فولینا

در 10 ژوئن، چند روز پس از افشای CVE-2022-30190 (همچنین به عنوان Follina شناخته می شود)، یک سوء استفاده مسلحانه به نام clickme.rtf در VirusTotal آپلود شد. پس از اجرا، فایل محتوا را از http://64.190.113 دریافت کرد[.]51/شاخص[.]html در آن زمان هیچ محتوایی از URL تحویل داده نمی شد.

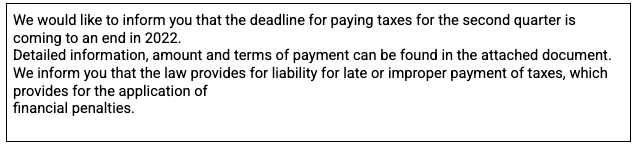

نه روز بعد، از همان سرور استفاده شد، این بار با استفاده از پورت 8000، برای ارائه محتوا در یک کمپین در مقیاس بزرگ که از همان آسیب پذیری سوء استفاده می کرد. در 19 ژوئن، TAG یک کمپین با بیش از 10000 ایمیل هرزنامه که جعل هویت سرویس مالیاتی دولتی اوکراین بود، مختل کرد. ایمیلها یک فایل ZIP ضمیمه حاوی یک فایل RTF مخرب داشتند. پس از اجرا، مرحله بعدی از http://64.190.113 دانلود شد[.]51:8000/index.html. این کمپین قبلاً توسط CERT-UA و به روز رسانی TAG در مورد فعالیت سایبری در شرق اروپا گزارش شده بود.

ایمیل فیشینگ استفاده شده در کمپینی با سوء استفاده از CVE-2022-30190، ترجمه از اوکراینی

فایل html Cobalt Strike، ked.dll، از 5.199.173 واکشی شد[.]152. کد مشترک در محموله Cobalt Strike و IcedID نشان می دهد که هر دو با یک سرویس رمزگذاری ساخته شده توسط گروه Conti رمزگذاری شده اند. این با یافته های IBM Security X-Force مطابقت دارد.

شاخص ها

- http://64.190.113[.]51:8000/شاخص[.]html

- http://5.199.173[.]152/کد[.]dll

- بدون بایدن[.]com

نتیجه گیری

فعالیتهای UAC-0098 نمونههای معرف خطوط مبهم بین گروههای دارای انگیزه مالی و گروههای تحت حمایت دولت در اروپای شرقی است که نشاندهنده روند تغییر عوامل تهدیدکننده هدفگیری برای همسویی با منافع ژئوپلیتیک منطقهای است.

در برخورد اولیه با UAC-0098، “lackeyBuilder” برای اولین بار مشاهده شد. این یک سازنده قبلاً ناشناس برای AnchorMail است، یکی از درهای پشتی خصوصی که توسط گروه های Conti استفاده می شود. از آن زمان، این بازیگر به طور مداوم از ابزارها و خدماتی که به طور سنتی توسط بازیگران جرایم سایبری استفاده میشد، برای دسترسی اولیه استفاده میکرد: تروجان IcedID، سازنده سند مخرب EtterSilent، و سرویس توزیع بدافزار مهندسی اجتماعی “شواهد تصویر سرقت شده”.

در فعالیت مشاهده شده پس از آوریل 2022، هدف گیری این گروه از سازمان های غیردولتی اروپایی تا حملات کمتر هدفمند به نهادها، سازمان ها و افراد دولتی اوکراین متفاوت بود. این گروه بهطور منحصربهفردی، علاقه شدیدی به نقض مشاغل فعال در صنعت مهماننوازی اوکراین نشان میدهد و تا آنجا پیش میرود که کمپینهای متمایز متعددی را علیه هتلهای زنجیرهای مشابه راهاندازی میکند. تا کنون، TAG شناسایی نکرده است که UAC-0098 پس از یک سازش موفق چه اقدامات پس از بهره برداری را انجام می دهد.

فعالیت های شرح داده شده در این پست با یافته های IBM Security X-Force و CERT-UA مطابقت دارد. TAG میتواند انتساب را براساس همپوشانیهای متعدد بین UAC-0098 و Trickbot یا گروه جنایات سایبری Conti تأیید کند.