گروه تحلیل تهدیدات گوگل (TAG) به نظارت دقیق محیط امنیت سایبری در شرق اروپا با توجه به جنگ در اوکراین ادامه می دهد. بسیاری از داراییهای سایبری دولت روسیه از زمان آغاز تهاجم بر اوکراین و مسائل مرتبط با آن متمرکز شدهاند، در حالی که فعالیت APT روسیه در خارج از اوکراین تا حد زیادی ثابت مانده است. TAG همچنان به مختل کردن کمپینهای چند مجموعه از مهاجمان تحت حمایت دولت روسیه ادامه میدهد که برخی از آنها در بهروزرسانیهای قبلی ما به تفصیل آمده است.

به طور مشابه، تلاشهای اطلاعات نادرست مشاهده شده روسیه نیز بر جنگ در اوکراین متمرکز است و TAG عملیات نفوذ هماهنگ چندین بازیگر از جمله آژانس تحقیقات اینترنت و یک شرکت مشاوره روسی را که در بولتن TAG توضیح داده شده است، مختل کرده است. بیشتر این عملیاتهای نفوذ هماهنگ، تلاشهای زبان روسی با هدف تضمین حمایت داخلی روسیه از جنگ است.

در اینجا نگاهی عمیقتر به برخی از فعالیتهای کمپین که TAG از آخرین بهروزرسانی ما مشاهده کرده است آورده شده است:

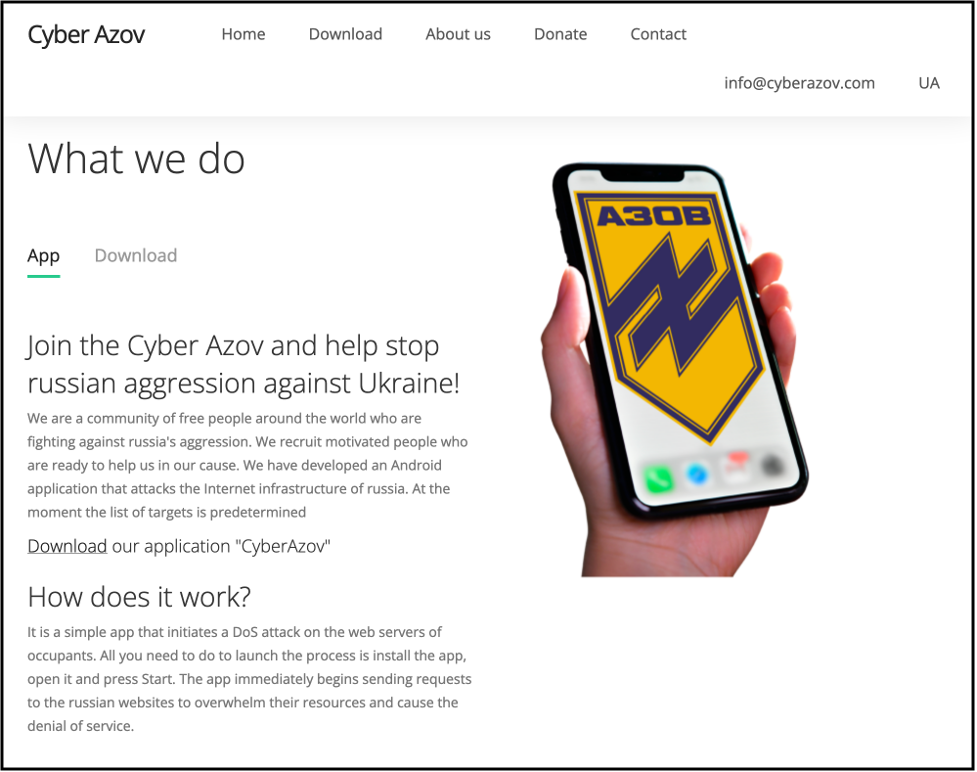

تورلا، گروهی که به طور عمومی به سرویس امنیت فدرال روسیه (FSB) نسبت داده می شود، اخیراً میزبان برنامه های اندروید در دامنه ای بود که هنگ آزوف اوکراین را جعل می کرد. این اولین نمونه شناخته شده Turla است که بدافزار مرتبط با اندروید را توزیع می کند. این برنامهها از طریق فروشگاه Google Play توزیع نشدهاند، بلکه در دامنهای که توسط بازیگر کنترل میشود میزبانی میشوند و از طریق پیوندهایی در سرویسهای پیامرسان شخص ثالث منتشر میشوند. ما معتقدیم که هیچ تاثیر عمده ای بر روی کاربران اندرویدی نداشته است و تعداد نصب ها بسیار ناچیز بوده است.

این برنامه تحت پوشش انجام حملات انکار سرویس (DoS) علیه مجموعه ای از وب سایت های روسی توزیع می شود. با این حال، «DoS» تنها شامل یک درخواست GET به وبسایت مورد نظر است که برای مؤثر بودن کافی نیست. لیست وب سایت های مورد نظر برای برنامه را می توانید در دستور العمل CyberChef در اینجا مشاهده کنید.

وب سایت Turla در حال انتشار برنامه های جعلی DoS Android.

در طول تحقیقات خود در مورد برنامههای Turla CyberAzov، یک برنامه اندرویدی دیگر را شناسایی کردیم که برای اولین بار در مارس 2022 در طبیعت مشاهده شد و همچنین ادعا کرد که حملات DoS را علیه وبسایتهای روسی انجام میدهد. در این مورد، نام برنامه اندروید stopwar.apk (com.ddos.stopwar) بود و از وب سایت stopwar.pro توزیع شد. این برنامه کاملاً متفاوت از برنامه های Turla است که در بالا توضیح داده شد و توسط یک توسعه دهنده متفاوت نوشته شده است. همچنین لیستی از اهداف را از یک سایت خارجی دانلود می کند، اما برخلاف برنامه های Turla، به طور مداوم درخواست ها را به وب سایت های هدف ارسال می کند تا زمانی که توسط کاربر متوقف شود.

وب سایت طرفدار اوکراین برای انتشار StopWar.apk استفاده می شود.

بر اساس تجزیه و تحلیل ما، ما معتقدیم که برنامه StopWar توسط توسعه دهندگان طرفدار اوکراین ساخته شده است و الهام بخش آن چیزی است که بازیگران Turla برنامه جعلی CyberAzov DoS خود را بر اساس آن ساخته اند.

شاخص ها:

- https://cyberazov[.]com/apk/CyberAzov.apk

- 745e8c90a8e76f81021ff491cbc275bc134cdd7d23826b8dd23e58297fd0dd33

- 3c62b24594ec3cacc14bdca068a0277e855967210e92c2c17bcf7c7d0d6b782a

آسیب پذیری فولینا (CVE-2022-30190)، که برای اولین بار در اواخر ماه مه فاش شد، پس از اصلاح توسط مایکروسافت، استفاده قابل توجهی از APT و گروه های جرایم سایبری در ماه ژوئن دریافت کرد. Follina یک آسیبپذیری اجرای کد از راه دور (RCE) در ابزار تشخیصی پشتیبانی مایکروسافت ویندوز (MSDT) است.

مطابق با گزارش CERT-UA، TAG چندین بازیگر روسی GRU – APT28 و Sandworm – را مشاهده کرد که کمپین هایی را برای سوء استفاده از آسیب پذیری Follina انجام می دهند. کمپین Sandworm از حسابهای دولتی در معرض خطر برای ارسال پیوندهایی به اسناد مایکروسافت آفیس که در دامنههای آسیبدیده میزبانی میشدند، استفاده کرد که در درجه اول سازمانهای رسانهای در اوکراین را هدف قرار میداد.

TAG همچنین تعداد فزاینده ای از بازیگران با انگیزه مالی را مشاهده کرده است که اوکراین را هدف قرار می دهند. یک کمپین اخیر از گروهی که توسط CERT-UA تحت عنوان UAC-0098 ردیابی شده بود، اسناد مخربی را با سوء استفاده از Follina در بایگانی های محافظت شده با رمز عبور ارائه کرد و جعل هویت سرویس مالیاتی دولتی اوکراین بود. ما ارزیابی میکنیم که این بازیگر یک کارگزار اولیه دسترسی باجافزار است که قبلاً با گروه باجافزار Conti برای توزیع تروجان بانکی IcedID بر اساس همپوشانیها در زیرساخت، ابزارهای مورد استفاده در کمپینهای قبلی و یک رمزنگار منحصربهفرد کار میکرد.

Ghostwriter/UNC1151یک عامل تهدید منتسب به بلاروس، همچنان فعال بوده و حسابهای ایمیل و شبکههای اجتماعی کاربران لهستانی را هدف قرار داده است. آنها همچنان از تکنیک فیشینگ «Browser in the Browser» استفاده می کنند که TAG برای اولین بار در ماه مارس مشاهده و توصیف کرد. نمونه ای از این تکنیک که برای هدف قرار دادن کاربران فیس بوک استفاده می شود، در تصویر زیر قابل مشاهده است.

نمونه ای از این تکنیک که برای هدف قرار دادن کاربران فیس بوک استفاده می شود

COLDRIVERیک بازیگر تهدید مستقر در روسیه که گاهی به آن کالیستو میگویند، همچنان به ارسال ایمیلهای فیشینگ اعتباری به اهدافی از جمله مقامات دولتی و دفاعی، سیاستمداران، سازمانهای غیردولتی و اندیشکدهها و روزنامهنگاران ادامه میدهد. مهاجمان علاوه بر گنجاندن پیوندهای فیشینگ مستقیماً در ایمیل، به فایلهای PDF و/یا DOCهایی که در Google Drive و Microsoft One Drive میزبانی میشوند، پیوند میدهند که حاوی پیوندی به یک دامنه فیشینگ تحت کنترل مهاجم است. حداقل در یک مورد، غیر مرتبط با اوکراین، آنها اطلاعاتی را از یک حساب کاربری در معرض خطر فاش کرده اند.

این دامنههای فیشینگ از طریق Google Safe Browsing مسدود شدهاند – سرویسی که وبسایتهای ناامن را در سراسر وب شناسایی میکند و کاربران و صاحبان وبسایتها را از آسیبهای احتمالی مطلع میکند.

نمونه ای از یک فریب فیشینگ اخیر COLDRIVER

نشانگرهای COLDRIVER اخیراً مشاهده شده:

- 7b95747eeea196c1485d089fa47a06bacb07d06399603d3a4fa153c21ce0a9ba

- کش-pdf[.]com

در کمپین دیگری که توسط CERT-UA تحت عنوان UAC-0056 ردیابی شد، ما مشاهده کردیم که آدرس های ایمیل در معرض خطر یک دفتر دادستانی منطقه ای اوکراین برای ارسال اسناد مخرب مایکروسافت اکسل با ماکروهای VBA که Cobalt Strike را ارائه می دهند، مورد استفاده قرار می گیرد. تنها در دو روز، حجم مشاهده شده و دسته بندی شده به عنوان هرزنامه توسط جیمیل از 4500 ایمیل فراتر رفت. محتوای ایمیل از سیاست واکسن کووید-19 تا بحران انسانی در اوکراین متفاوت است.