مدیریت هویت و دسترسی (IAM) برای/در بخشهای فناوری اطلاعات چه وجه اشتراکی با آهنگ “All I Want For Christmas Is You” در مراکز خرید در ماه دسامبر دارد؟ خوب، هر دو بخش جدایی ناپذیر این تجربه هستند و فقط در صورتی از آنها لذت می برید که از آن پول دربیاورید. برای بقیه درد داره

IAM چیست؟ IAM یک روش امنیتی است که به مفاهیم و ابزارهایی برای کنترل و مدیریت دسترسی به منابع شرکت مانند لپتاپ، سرورها، چاپگرها و اکنون نیز داراییهای شرکت در ابر عمومی میپردازد. نکته ناامید کننده برای مدیران این است: اکثر سازمان های فناوری اطلاعات در سال های اخیر در IAM سرمایه گذاری کرده اند. با این حال، این موضوع همیشه سبز دوباره احیا می شود – این بار در زمینه ابر. بنابراین، سوال این است: این بار چه چیزی متفاوت است؟

بیایید بررسی کنیم که چه چالشهای IAM در عصر ابر به وجود آمده است.

IAM و VM ها در ابر عمومی

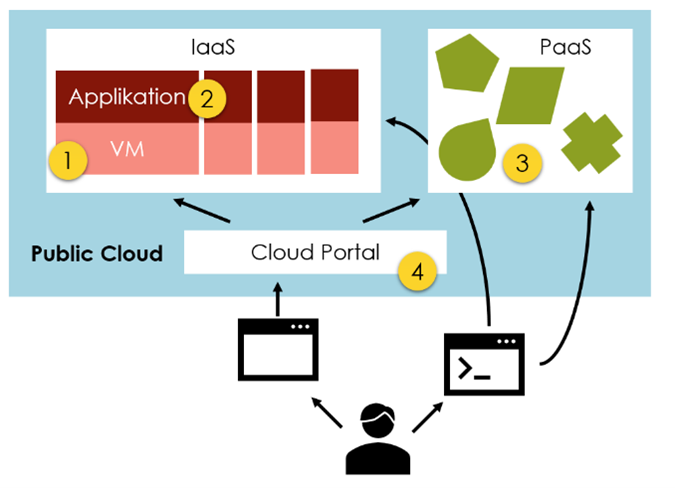

اکثر شرکت ها بارهای کاری IaaS زیادی در فضای ابری دارند. آنها برنامه ها را روی ماشین های مجازی لینوکس یا ویندوز اجرا می کنند. بدیهی است که راه حل IAM باید کاربران ادمین و غیر سرپرست در این ماشین ها را پوشش دهد (شکل 1، #1). ساده به نظر می رسد، اما یک شگفتی وجود دارد.

شکل 1 — استفاده از موارد IAM در رایانش ابری

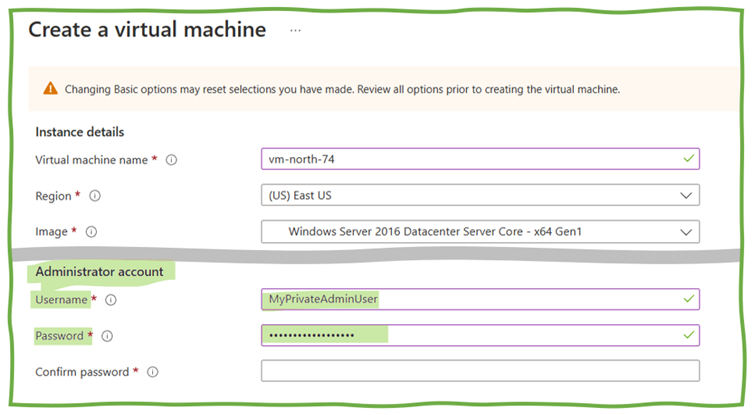

در فضای ابری، فرآیند ایجاد VM کاملاً متفاوت است. در دنیای on-prem، سازمانهای بزرگتر تیمهای مدیریت سرور اختصاصی دارند. آنها سرورها و ماشین های مجازی را برای تیم های برنامه کاربردی پیکربندی و تحویل می دهند. در مقابل، هر تیم (برنامهای) میتواند VM خود را در فضای ابری بچرخاند – و این کار را متوقف کند سلف سرویس تازگی مانند حمایت از کالسکه های اسبی بر روی اتومبیل است. اما زمانی که هر مهندس می تواند ماشین های مجازی ایجاد کند، بخش فناوری اطلاعات باید اطمینان حاصل کند که تمام ماشین های مجازی ثبت شده و در یک راه حل مرکزی IAM و یک فهرست منابع یکپارچه شده اند. در غیر این صورت، یک مهندس ممکن است فقط حسابهای کاربری یا ادمین محلی ایجاد کند و با آنها کار کند – و اگر در تعطیلات هستند، هیچ کس دیگری نمیتواند وارد شود. . پس از آن، آنها می توانند هر کاری که می خواهند روی ماشین های مجازی انجام دهند.

شکل 2 — ایجاد یک VM در Azure

جلوگیری از VM های غیر مدیریت شده توسط IAM به دو کار مشخص نیاز دارد:

- ادغام IAM باید بخشی از اسکریپت ها و ماژول های ایجاد ماشین های مجازی باشد. احتمالاً این یک وظیفه مشترک برای IAM و تیم های پلت فرم ابری است.

- پلتفرم ابری باید مهندسان را مجبور کند که فقط ماشین های مجازی را با این اسکریپت ها و ماژول های خاص ایجاد کنند. حداقل مدیریت پلتفرم باید ماشین های مجازی غیرمنطبق را شناسایی و گزارش کند.

IAM و برنامه های کاربردی در Cloud VMs

سازمان های فناوری اطلاعات ماشین های مجازی را در فضای ابری اجرا می کنند زیرا برنامه های کاربردی روی این ماشین های مجازی اجرا کنید. برنامه ها دارای کاربران داخلی (کارمندان) هستند. بسیاری نیز کاربران خارجی دارند، به عنوان مثال، مشتریان یا شرکا. در این لایه (شکل 1، 2)، الزامات IAM زمانی که شرکتها بار کاری را از سرورهای اولیه به ماشینهای مجازی ابری یا از یک ارائهدهنده ابری به دیگری انتقال میدهند، تغییر نمیکند. با این حال، سرویس های ابری پیچیده ممکن است برای مهندسان نرم افزار دردسر ایجاد کند. AWS Cogito یا پلتفرم هویت GCP به توسعه دهندگان این امکان را می دهد که کاربر و مدیریت دسترسی به برنامه های خود را به راحتی اضافه کنند. نتیجه احتمالی: یکپارچه سازی مدیریت مشتری و کاربر در یک شرکت.

پیامد یکپارچه سازی: پیشانی برنامه ها و پورتال های وب شرکت به گذرواژه های مختلف و احراز هویت زمانی که مشتریان یا کارمندان بین آنها تغییر می کنند نیاز دارند. فقط به یک سند مایکروسافت ورد فکر کنید که به یک رمز عبور برای شروع ویرایشگر، دیگری برای چاپ متن در صف چاپگر و سومی برای تغییر نام فایل در سطح سیستم عامل قبل از ذخیره آن نیاز دارد.

به علاوه، GDPR وجود دارد که باید در نظر گرفته شود. اگر یک انسان به جای داشتن یک مخزن مرکزی کاربر که همه برنامهها و پایگاههای داده به آن متصل میشوند، بازنماییهای متفاوتی در برنامهها و پورتالهای وب مختلف داشته باشد، ممکن است اداره حفاظت از دادهها قدردانی نکند. بنابراین، متخصصان معماری سازمانی و تجربه کاربر ممکن است فعالانه علاقه مند به جلوگیری از ترکیب برنامه های کاربردی این سرویس های ابری جدید مرتبط با IAM باشند.

PaaS & Portal: مفاهیم برای IAM

در حالی که ماشینهای مجازی و برنامههای کاربردی نوآوریهای کمی برای IAM به ارمغان میآورند، از سوی دیگر، پورتالهای ابری و پلتفرم بهعنوان سرویس (PaaS) یک چالش جدید IAM هستند. پورتال های ابری رابط کاربری گرافیکی وب برای مدیریت مراکز داده کامل ابری هستند (شکل 1، Ž). در این پورتال ها، مهندسان می توانند شبکه ها را پیکربندی کنند، VM ها را راه اندازی کنند یا پیکربندی مجدد کنند خدمات PaaS (شکل 1، ). خدمات شناخته شده PaaS شامل پایگاه داده Azure CosmosDB یا سرویس ذخیره سازی AWS S3 است که دارای برنامه های کاربردی هستند که از طریق تماس های سرویس وب یکپارچه می شوند. در پشت هر دو پدیده قابل مشاهده – پورتال های ابری و خدمات PaaS – API های مدیریت ارائه دهندگان ابر قرار دارند. مهندسان و برنامه ها دستورات خود را ارسال می کنند و از طریق آنها به منابع ابری دسترسی پیدا می کنند. بدیهی است که مدیریت دسترسی ابری به و از این APIها یک مورد اصلی برای هر تیم IAM است.

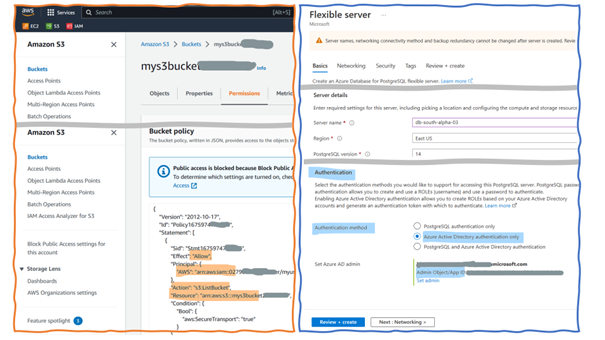

هنگام ادغام ابرهای عمومی در یک راه حل IAM موجود، متخصصان فناوری اطلاعات باید دو ویژگی را در نظر بگیرند: اول، ابرها دارای مدل های حقوق دسترسی بسیار پیچیده و بزرگی در مقایسه با تقریباً هر برنامه دیگری هستند. دوم، مهندسان امنیت ابری میتوانند سیاستهایی را در ابر تعریف کنند یا سرویسهای PaaS را که با قوانین IAM تداخل دارند، پیکربندی کنند. یک مثال ساده: اگر مهندس دسترسی ناشناس به حساب ذخیره سازی Azure را برای همه افراد در اینترنت اعطا کند، تنظیمات IAM برای این حساب ذخیره سازی ممکن است ارزش محدودی داشته باشد.

شکل 3 یک مثال AWS یک مثال Azure را ارائه می دهد. AWS یک تجربه کاربری روستایی ارائه می دهد: یک مهندس یک خط مشی سطلی می نویسد که به ترتیب به اصول در AWS IAM به کاربران ارجاع می دهد. در Azure، مهندسان می توانند با ارجاع به Microsoft Azure Active Directory (AAD)، مالک پایگاه داده را مستقیماً در رابط کاربری گرافیکی تعریف کنند. AAD پیچیدهتر از AWS IAM به نظر میرسد، اما یک مشکل اساسی یکی است: بسیاری از شرکتها یک راهحل IAM داخلی دارند و اکنون یک راهحل اضافی IAM بومی ابری دارند. هر دو دنیا باید با هم بیایند، به عنوان مثال، فدراسیون AD مایکروسافت با AWS، برای یکپارچه سازی مدیریت دسترسی و کاربر برای همه پلتفرم های شرکت و ساده سازی یکپارچه سازی IAM.

شکل 3 — پیکربندی دسترسی برای AWS S3 با پالیسی های سطل (سمت چپ) و سرور پایگاه داده Azure (راست)

شاعرانه تر: فقط یک IAM وجود خواهد داشت. سازمانهای فناوری اطلاعات ممکن است بر این باور باشند که میتوانند علاوه بر حجم کاری فعلی، «کمی از کار IAM» را در یک ابر عمومی انجام دهند. این فرض هنگام بزرگنمایی از یک ابر واحد به یک چشم انداز برنامه کاربردی سازمانی پیچیده و سنگین از بین می رود.

IAM و Cloudified Enterprise Architectures

با در نظر گرفتن تمام لپتاپهای کارمند، مشتریانی که از طریق مرورگرهای وب یا برنامههای تلفن همراه به فروشگاههای آنلاین شما دسترسی دارند، و دهها یا حتی هزاران سرور در مرکز داده، یکپارچهسازی IAM در فضای ابری فقط یک پروژه متوسط IAM نیست، خواه AWS باشد. GCP یا ابر Azure؟ سپس، در نهایت، کار شما با IAM برای دهه آینده تمام شد! شما نیستید؟

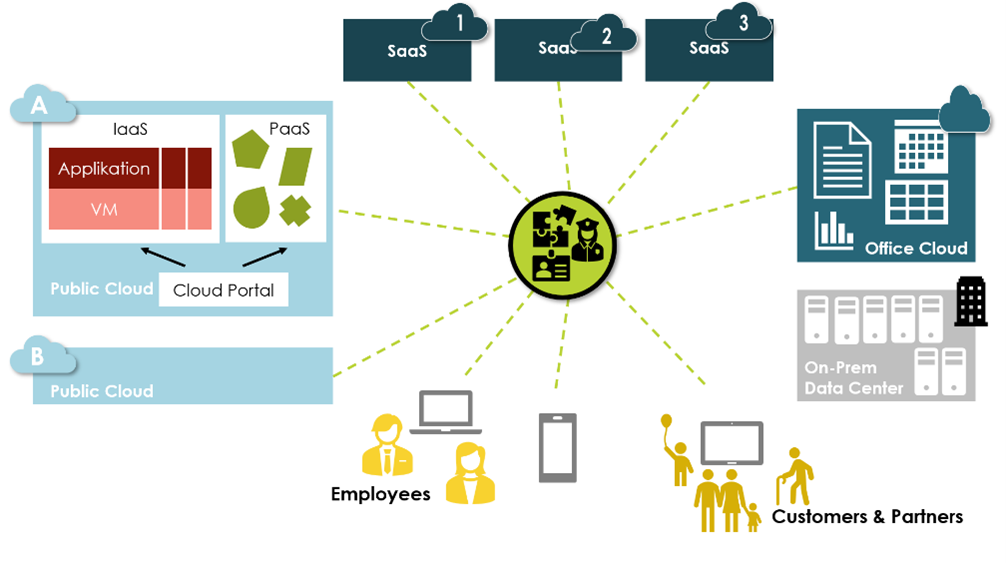

شما شرط نمی بندید. این تنها یک مرحله از چالش های IAM است که متخصصان فناوری اطلاعات با آن روبرو هستند. اول، CIOها و CTOها در شرکت های متوسط و بزرگ می توانند یک ارائه دهنده ابر اصلی را تعریف کنند. با این حال، ممکن است تیمها از قبل سرویسها و برنامههای کاربردی را روی ابرهای دیگر اجرا کنند. احتمال اینکه یکی دو تا دیگه زیاد باشه ارائه دهندگان ابر ثانویه در حال حاضر برای معماری سازمانی شما یکپارچه هستند. دومین، فعالیت های M&A در چند سال آینده املاک ابری را در شرکتهای بزرگتر متنوع میکند و نیازمند ادغام محیطهای ابری اضافی با حجم کاری قابل توجه است. سوم، وجود داردابرهای اداری،” مانند Office 365 و Google Workplace که بسیاری از شرکت ها به آن تغییر می کنند. در نهایت، ارائه دهندگان نرم افزار استاندارد بر اساس اشتراک خود فشار می آورند نرم افزار به عنوان سرویس پیشنهادات Salesforce، Dropbox، Zendesk، Slack و GitHub سرویسهای محبوبی در زمینه کسب و کار هستند و موارد بیشتری هنوز در راه است. همه آنها به یک رویکرد مرکزی IAM نیاز دارند که کار تیم های IAM را در سال های آینده تضمین می کند.

اگر پنج یا ده سرویس تجاری SaaS و سه ابر وجود داشته باشد، مدیریت کاربران، نقشها و حقوق دسترسی به طور جداگانه برای هر ابر غیرممکن است. رسیدگی به اعضای جدید، کارمندانی که ترک میکنند یا کارشناسانی که در داخل موقعیتهای سوئیچ دارند، همگی یک کابوس بدون یک دیدگاه تلفیقی از کاربران، نقشها و منابع هستند. قانون این است: شرکتها برای کاربرپسندی و اثربخشی کار، روی یک ورود به سیستم سرمایهگذاری میکنند، اما تمرکز و تسکین کاربران، نقشها و منابع در یک راهحل IAM یک ضرورت امنیتی است.

شکل 4 — چالش های IAM برای شرکت هایی با پذیرش ابر بالا

من می خواهم با خبرهای خوب برای متخصصان IAM و خبرهای نه چندان خوب برای CISO به پایان برسم. تیم های IAM فقط خدمات ابری و SaaS را در راه حل IAM خود ادغام می کنند. از سوی دیگر، یک CISO باید نگران چالش های IAM باشد به علاوه ایمن سازی همه این ابرها و سرویس ها – نه از داده ها و فرآیندهای حیاتی تجاری در آنها. بنابراین، شکل 4 پروژه های بالقوه یکپارچه سازی IAM را برای تیم و کابوس CISO شما که هنوز از آن آگاه نیستند را به تصویر می کشد. برای آنها، وحشت هالووین ممکن است زودتر از آنچه که انتظار دارند امسال فرا برسد!