حصول اطمینان از اینکه سازمان شما از بهترین شیوه ها برای دور نگه داشتن هکرها پیروی می کند و دانستن اینکه اگر کارها واقعاً اشتباه باشد، پاسخگو نیستید، دو دلیل قوی برای اجرای استانداردهای امنیتی توسط مدیران است. اما کدام استاندارد هنگام طراحی وضعیت امنیتی ابری شما اهمیت دارد؟ این مقاله با نگاهی به استانداردها و چارچوب های CIS، ISO، MITRE و CSA پاسخ را ارائه می دهد.

ISO 27001 و معماری امنیت ابری

خانواده استاندارد بین المللی ISO 27001 (شکل 1) برای مدت طولانی تری از بسیاری از ما در امنیت فناوری اطلاعات حضور داشته است. بر اساس استاندارد بریتانیا BS-7799 از اواسط دهه 90، اولین تکرار ISO 27001 به سال 2005 باز می گردد. این استاندارد نحوه ایجاد و مدیریت یک سیستم مدیریت امنیت اطلاعات (ISMS) را تعریف می کند. اصطلاح “سیستم” به خودی خود به راه حل های فنی اشاره نمی کند، در عوض به یک قابلیت سازمانی برای مدیریت امنیت اطلاعات مربوط می شود که ممکن است به نرم افزار نیاز داشته باشد. این احتمالاً مرتبطترین استاندارد برای امنیت ابری است، زیرا بسیاری از مشتریان شرکت، CIO، CISO یا هیئت مدیره بر این گواهی اصرار دارند.

شکل 1 – خانواده استاندارد ISO 27000/27001

ISO 27001 دارای دو بخش مهم است: اول، بخش اصلی آن به تفصیل در مورد ISMS است. دوم، ضمیمه A فهرستی از کنترلهایی را که شرکتها باید با ISMS خود اجرا و مدیریت کنند، فهرست میکند. جنبه های سازمانی، مانند موضوعات منابع انسانی، نیاز به اسناد خط مشی، و ویژگی ها و قابلیت های فنی را پوشش می دهد. نمونه های دومی موجودی دارایی ها یا ملزومات رمزنگاری هستند.

سند ISO 27002 «کنترلهای امنیت اطلاعات» بیشتر توضیح میدهد که چگونه شرکتها میتوانند کنترلهای ISO 27001 پیوست A را اجرا کنند. سند ISO 27017 «آیین عملکرد برای کنترلهای امنیت اطلاعات بر اساس ISO/IEC 27002 برای خدمات ابری» میتواند برای معماران امنیت ابر مفید باشد. این جزئیات کنترلها را در زمینه ابری توضیح میدهد، و بین مسئولیتهای ارائهدهندگان ابر و مشتریان آنها تفاوت قائل میشود.

مسئولیت مشترک ارائه دهنده و مشتری یک اصل اساسی امنیت ابر است (شکل 2):

- ارائهدهندگان ابر باید استاندارد ISO 27001 را برای رویهها و راهاندازی سازمانی، زیرساختهای فنی و تمامی اجزای نرمافزاری که اجرا میکنند، دنبال کنند. همه فروشندگان برجسته چنین گواهی هایی دارند.

- هنگامی که مشتریان ابری گواهینامه ISO 27001 را می خواهند، باید محیط و منابع ابری خود را مطابق با استاندارد ISO 27001 پیکربندی کنند. همچنین، فرآیندهای مشتری و سازمان آنها باید الزامات استاندارد را رعایت کنند.

- ارائهدهندگان ابری گزارشهای انطباق را به مشتریان خود ارائه میکنند، اگر مشتریان دومی به دنبال گواهی ISO 27001 باشند. ابرها انطباق اجزای مشتری و پیکربندی ابری آنها را ارزیابی می کنند. با این حال، این گزارشها تنها بخشهایی از ISO 27001 را پوشش میدهند، به عنوان مثال، آنچه را که ابرها میتوانند بهطور خودکار تأیید کنند. آنها نمی توانند الزامات مربوط به فرآیند یا سازمان را دریافت و ارزیابی کنند.

شکل 2 – گزارش های حسابرسی ISO 27001، مسئولیت مشترک ارائه دهنده ابر و مشتری است. گزارش های نمونه از Azure.

چارچوب امنیت سایبری NIST (CSF)

موسسه ملی استانداردها و فناوری های ایالات متحده چارچوب امنیت سایبری NIST را منتشر می کند. هدف آن ارزیابی وضعیت امنیتی آژانسها، سازمانها و شرکتهای ایالات متحده است. تا حدی با استاندارد ISO 27001 همپوشانی دارد، اما با یک تفاوت قابل توجه: ISO به ممیزی های خارجی متکی است، در حالی که ارزیابی های خود با NIST بزرگ هستند.

چارچوب NIST دارای سه عنصر اصلی است. اولین مورد هسته چارچوب است، فهرستی از فعالیتها، نتایج یا کنترلهایی که در پنج عملکرد سازماندهی شدهاند: شناسایی، محافظت، شناسایی، پاسخ دادن و بازیابی. این چارچوب عملکردها را بیشتر به دستهها و زیرمجموعههایی مانند «PR.DS-5: حفاظت در برابر نشت دادهها اجرا میشود» یا «DE.DP-3: فرآیندها آزمایش میشوند» تقسیم میکند.

دومین عنصر CSF، Framework Tiers، پیچیدگی مدیریت ریسک امنیت سایبری یک سازمان را رسمیت میدهد – برای هر سازمانی ضروری است، اما تمرکز اصلی در هنگام طراحی چشمانداز ابزار امنیت ابری نیست.

عنصر سوم، نمایه های چارچوب، به معماران امنیتی کمک می کند تا نقشه راه خود را تعریف کنند. NIST بین پروفایل های فعلی و پروفایل های هدف تمایز قائل می شود. پروفایلهای فعلی وضعیت موجود را توصیف میکنند، پروفایلهای هدف مشخص میکنند که یک سازمان مشخص باید بر اساس ریسکپذیری آن چه داشته باشد. بستن شکاف بین نمایه فعلی و هدف، کاری برای معماران امنیتی در سال های آینده است.

NIST و ISO به طور مستقیم بر کار معماران امنیت ابری تأثیر می گذارد. هر دو قابلیتهای امنیتی را فهرست میکنند که بالقوه مرتبط با معماری امنیتی سازمان هستند. NIST با آزادی بیشتری برای تلفیق نیازهای شرکت همراه است، اگرچه این یک کار سخت کارگاهی است. علاوه بر این، هر دو استاندارد الزامات اضافی را فرموله می کنند، به عنوان مثال، در مورد فرآیندهای تغییر، که می تواند بر ابزار بخش فناوری اطلاعات برای اجرای بارهای کاری و توسعه برنامه های کاربردی در فضای ابری تأثیر بگذارد.

دستورالعمل CSA

Cloud Security Alliance (CSA) «راهنمای مرجع معماری سازمانی» تأثیرگذار خود را منتشر می کند که بر اساس استانداردهای موجود مانند ISO-27002، PCI-DSS یا Cobit است. این به طور جامع قابلیتهای مرتبط با امنیت را که سازمانهای امنیت فناوری اطلاعات، بخشهای فناوری اطلاعات و سایر واحدهای شرکت، مانند منابع انسانی یا حقوقی و انطباق، ممکن است به آن نیاز داشته باشند، فهرست میکند. این برای شرکت هایی مفید است که دیدگاه گسترده ای را بدون توجه به استانداردهای زیاد ترجیح می دهند.

رویکرد CSA برای ترکیب و تفسیر مجدد استانداردهای موجود برای ابرهای عمومی به جای ارائه کنترلها و الزامات کاملاً جدید، پیامی اطمینانبخش دارد: چارچوبهای امنیتی امروزی بالغ هستند. ابر برای قابلیت های امنیتی هرج و مرج ایجاد نمی کند، اگرچه اجرای فنی ممکن است به فناوری جدیدی نیاز داشته باشد.

معیارهای مرکز امنیت اینترنت (CIS).

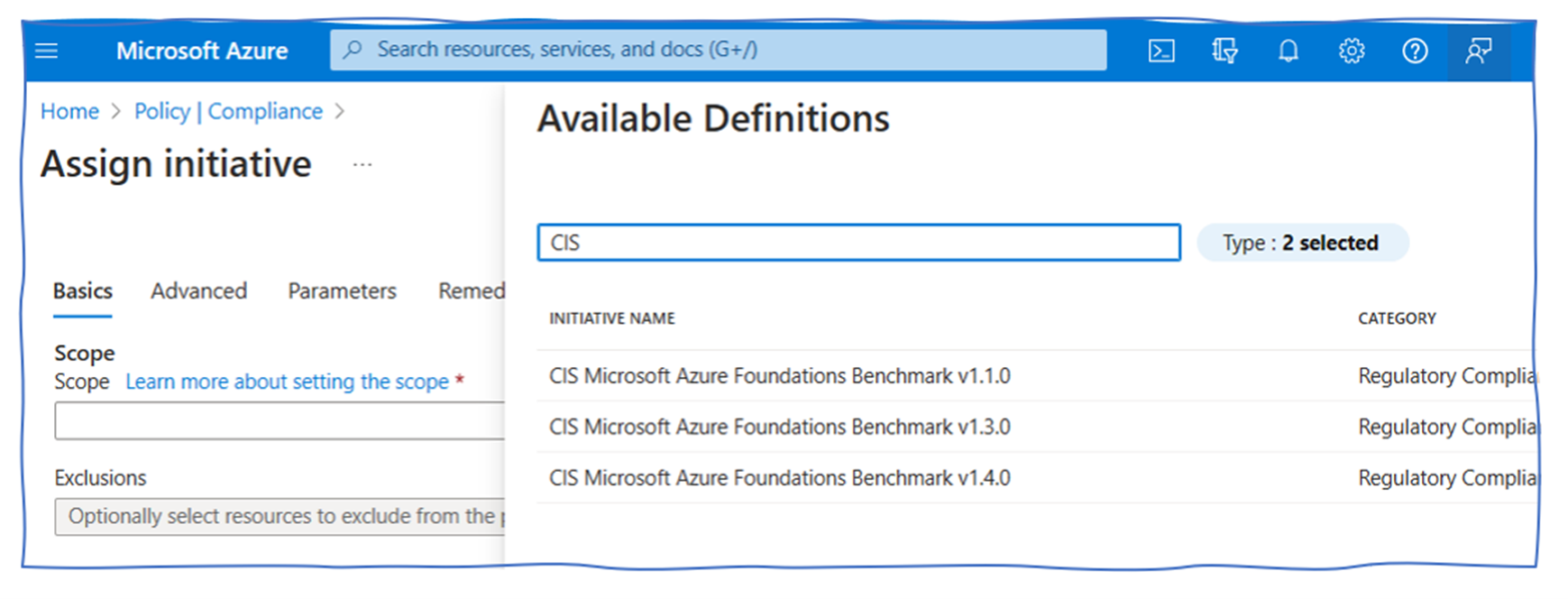

CIS معیارهایی را برای بسیاری از راه حل ها و خدمات نرم افزاری استاندارد منتشر می کند، از سیستم عامل ها، مرورگرها و پایگاه های داده گرفته تا فروشندگان ابری مانند Microsoft Azure، Amazon AWS، و Google Cloud Platform. معیارهای CIS کاملاً با ISO، NIST و CSA متفاوت است. آنها معیارهای پیکربندی فنی سطح پایینی هستند که جنبه های سازمانی، رویه ای یا ابزارهای ضروری فراتر از یک محصول یا ابر را در بر نمی گیرند. آنها جزئیات پیاده سازی و تأیید را برای سرویس های ابری ضروری یک پلت فرم خاص ارائه می دهند، خواه AWS، GCP یا Azure باشد. نام قوانین CIS منعکس کننده این تمرکز است، به عنوان مثال، “5.1 اطمینان حاصل کنید که سطل فضای ذخیره سازی ابری به صورت ناشناس یا عمومی در دسترس نیست (GCP)” یا “6.1 اطمینان حاصل کنید که دسترسی RDP از اینترنت (Azure) محدود شده است.” همانطور که شکل 3 برای Azure نشان می دهد، ارائه دهندگان ابر مجموعه قوانین آماده برای استفاده را ارائه می دهند.

شکل 3 – قوانین معیار CIS موجود در Azure

معیارهای CIS از شرکت ها در برابر پیکربندی نادرست شدید و آسان برای جلوگیری از آن محافظت می کند. آنها طرحها، چارچوبها یا متدولوژیهای معماری امنیت ابری نیستند. آنها همچنین موضوعات چند ابری، چالشهای امنیتی را هنگام ترکیب سرویسهای ابری (مانند ماشینهای مجازی، عملکردهای ابری بدون سرور، سرویسهای ابری پایگاه داده) با راهحلها یا ابزارهای امنیتی به طور کلی (مثلاً برای اسکن آسیبپذیری یا جلوگیری از از دست دادن داده) پوشش نمیدهند. بنابراین، معماران امنیتی باید استاندارد CIS را درک و اجرا کنند، اما نمیتوانند برای ایجاد معماریهای امنیتی ابری خود به آن تکیه کنند.

چارچوب MITER ATT&CK

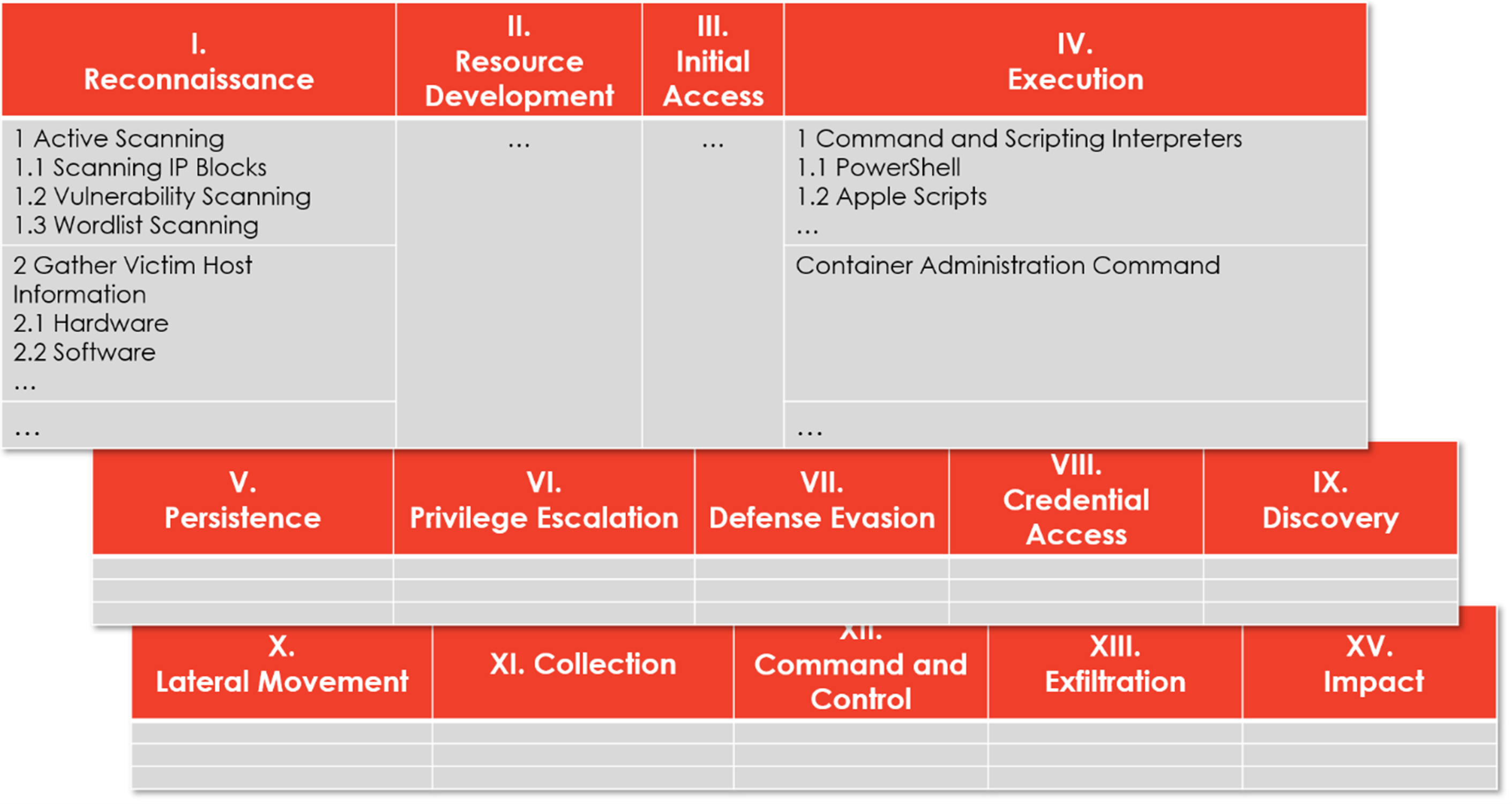

چارچوب MITER Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK) تکنیک های هک گسترده امروزی را گردآوری می کند. آنها را بر اساس مراحل حمله سایبری سازماندهی می کند، به عنوان مثال، شناسایی (حمله کنندگان اطلاعات مربوط به اهداف بالقوه و زیرساخت های آنها را جمع آوری می کنند)، دسترسی اولیه، حرکات جانبی، نفوذ و ضربه. به علاوه، این چارچوب تکنیکهای حمله معمولی و گروههای مهاجم شناختهشده را به هم پیوند میدهد.

چارچوب ATT&CK به هکرهای اخلاقی کمک می کند تا حملات معمولی را شبیه سازی کنند. همچنین از مراکز عملیات امنیتی در تنظیم قوانین برای شناسایی حملات رایج و پیشرفته پشتیبانی می کند. بهجای اجرای این قوانین، شرکتها میتوانند مشترک سرویسهای امنیتی ابری پیشرفته مانند Microsoft Defender یا Amazon GuardDuty شوند. این تنها یک دلیل است که چارچوب ATT&CK تأثیر محدودی بر معماری امنیت ابر دارد. دلیل دیگر این است که تجزیه و تحلیل و اولویتبندی حملات اخیر با جزئیات بهعنوان ورودی برای طراحی یک معماری امنیت ابری برای اکثر شرکتها زمانبرتر از آن است که رویکردی ریسکپذیر باشد.

شکل 4 – چارچوب MITER ATT&CK

نتیجه

NIST CSF، ISO، CIS، CSA و ATT&CK برخی از رایج ترین استانداردهای امنیتی امروزی هستند. همه اهداف متفاوتی دارند و بنابراین مکمل یکدیگر هستند. بنابراین، معماران امنیت ابری باید به جای تلاش برای تعیین “بهترین”، دو یا سه مورد از آنها را پیاده سازی کنند.

معیار CIS به ریشه کن کردن مهم ترین نقص های امنیتی در عرض چند روز یا چند هفته کمک می کند. ISO، CSA و NIST به ایجاد ساختارهای سازمانی و شناسایی قابلیتهای امنیتی فنی ضروری از دست رفته کمک میکنند. چنین پروژه هایی حداقل به چند ماه زمان نیاز دارند و NIST CSF به دلیل نیازهای خیاطی بیشتر کمی بیشتر از ISO طول می کشد. در نهایت، سازمانهای پرخطر، برای مثال در بخش فناوری پیشرفته، ارتش یا دولتها، ممکن است به چارچوب ATT&CK نیز نگاه کنند تا تکنیکهای حمله احتمالی را بهتر درک کنند و مکانیسمهای شناسایی و دفاعی خاص را طراحی کنند. این یک کار وقت گیر و منابع است که اکثر شرکت ها ترجیح می دهند از آن اجتناب کنند.