آیا تا به حال به این فکر کردهاید که X (که قبلاً توییتر نامیده میشد) چگونه رباتهایی را که هرزنامهها را توییت میکنند شناسایی میکند؟ یا چگونه بانک ها حساب های تقلبی را شناسایی می کنند؟ یا چگونه GitHub سرورهای معیوب در شبکه را شناسایی می کند؟

چنین سیستمهایی توسط تیمهای امنیت اطلاعات ساخته میشوند که با استفاده از سیستمهای AI/ML، چنین فعالیتهایی را در مقیاسی نظارت و حذف میکنند. در مواردی که اتوماسیون قادر به مدیریت یا شناسایی نیست، تیم های واکنش به حادثه آنها را از بین می برند. این آموختهها گرفته میشوند و سپس طبقهبندیکنندههای جدید ML را برای شناسایی نقاط پرت آموزش میدهند.

\ بازیگران بد طیف وسیعی از پیچیدگی دارند و قصد آنها نیز متفاوت است. برخی از بازیگران بد پروفایلهای جعلی ایجاد میکنند که میتوانند برای انجام انواع مختلف سوءاستفاده از آنها استفاده شوند: از جمله اسکرپینگ، ارسال هرزنامه، کلاهبرداری، و فیشینگ و غیره. برای ایجاد اقدامات متقابل قوی در برابر انواع مختلف حملات در پلتفرم ما، یک قیف دفاعی برای شناسایی و حذف حسابهای جعلی در مراحل مختلف ساخته شده است.

\

نمونه ای از اینکه چگونه یک مهاجم به دنبال سیستم شما می رود

\ (1) مهاجم باید ابتدا یک حساب کاربری ایجاد کند که برای آن از PVAcreator یا ابزارهای دیگر استفاده کند

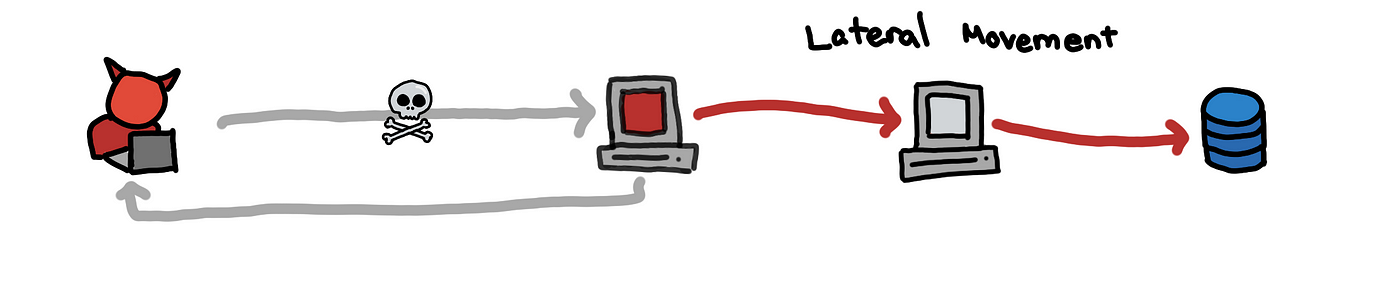

\ (2) با استفاده از حسابهای خودکار، مهاجم باید با پیمایش در شبکه و حرکت جانبی به دادهها برسد.

\ (3) هنگامی که مهاجم به دادهها دسترسی پیدا کرد، مهاجم باید این دادهها را خارج کند…