WordPress.org و Wordfence هشدارهایی در مورد اضافه کردن کدهای مخرب به پلاگین ها توسط هکرها در منبع منتشر کرده اند که منجر به عفونت های گسترده از طریق به روز رسانی ها می شود.

پنج پلاگین به خطر افتاده … تا به امروز

معمولاً آنچه اتفاق میافتد این است که یک افزونه دارای یک نقطه ضعف (آسیبپذیری) است که به مهاجم اجازه میدهد تا سایتهایی را که از آن نسخه از یک افزونه استفاده میکنند به خطر بیاندازد. اما این سازشها متفاوت هستند زیرا خود افزونهها دارای آسیبپذیری نیستند. مهاجمان به طور مستقیم کدهای مخرب را مستقیماً در منبع افزونه تزریق می کنند و به روز رسانی را مجبور می کنند که سپس به تمام سایت هایی که از افزونه استفاده می کنند پخش می شود.

Wordfence ابتدا متوجه یک افزونه شد که حاوی کدهای مخرب بود. هنگامی که آنها جزئیات را در پایگاه داده خود آپلود کردند، سپس چهار افزونه دیگر را کشف کردند که با نوع مشابهی از کد مخرب در معرض خطر قرار گرفتند. Wordfence بلافاصله وردپرس را در مورد یافته های خود مطلع کرد.

Wordfence جزئیات افزونه های آسیب دیده را به اشتراک گذاشته است:

«جنگ اجتماعی 4.4.6.4 – 4.4.7.1

نسخه پچ شده: 4.4.7.3Blaze Widget 2.2.5 – 2.5.2

نسخه پچ شده: نداردWrapper Link Element 1.0.2 – 1.0.3

نسخه وصله شده: به نظر می رسد که شخصی کد مخرب را حذف کرده است، اما آخرین نسخه با برچسب 1.0.0 پایین تر از نسخه های آلوده است. این بدان معنی است که ممکن است به روز رسانی به آخرین نسخه دشوار باشد، بنابراین توصیه می کنیم تا زمانی که یک نسخه دارای برچسب مناسب منتشر شود، افزونه را حذف کنید.فرم تماس 7 افزونه چند مرحله ای 1.0.4 – 1.0.5

نسخه پچ شده: نداردSimply Show Hooks 1.2.1

نسخه پچ شده هیچ»

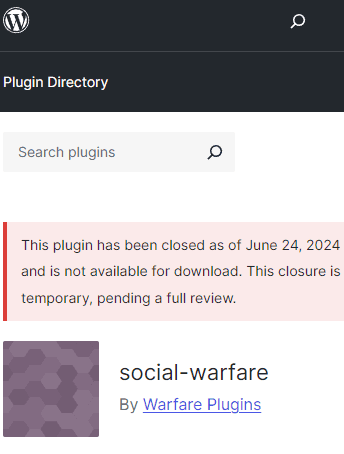

وردپرس تمام پنج پلاگین را مستقیماً در مخزن رسمی افزونه ها خاموش کرد و در هر یک از صفحات افزونه اعلان بسته بودن و در دسترس نبودن آنها را منتشر کرد.

اسکرین شات از یک افزونه وردپرس حذف شده

افزونههای آلوده، حسابهای مدیریت سرکش را ایجاد میکنند که به سرور منتقل میشوند. وب سایت های مورد حمله با لینک های اسپم SEO که به فوتر اضافه می شوند تغییر می کنند. به سختی می توان بدافزار پیچیده را دستگیر کرد زیرا هکرها به طور فعال سعی می کنند کد خود را پنهان کنند، به عنوان مثال، کد مانند رشته ای از اعداد به نظر می رسد، کد مخرب مبهم می شود. Wordfence اشاره کرد که این بدافزار خاص پیچیده نیست و به راحتی قابل شناسایی و ردیابی است.

Wordfence در مورد این کیفیت عجیب بدافزار مشاهده کرد:

“کد مخرب تزریق شده خیلی پیچیده یا به شدت مبهم نیست و حاوی نظراتی است که دنبال کردن آن را آسان می کند. به نظر میرسد اولین تزریق به 21 ژوئن 2024 برمیگردد و عامل تهدید همچنان بهروزرسانیهای فعالانه برای پلاگینها را تا 5 ساعت پیش انجام میداد.

مشاوره مشکلات وردپرس در مورد پلاگین های در معرض خطر

توصیه وردپرس بیان میکند که مهاجمان توسعهدهندگان افزونههایی را شناسایی میکنند که «دسترسی committer» دارند (به این معنی که میتوانند کد را به افزونه متعهد کنند) و سپس در مرحله بعدی از اعتبارنامههای سایر نقضهای داده استفاده کردند که با آن توسعهدهندگان مطابقت دارد. هکرها از این اعتبار برای دسترسی مستقیم به افزونه در سطح کد و تزریق کد مخرب خود استفاده می کنند.

وردپرس توضیح داد:

«در 23 و 24 ژوئن 2024، پنج حساب کاربری WordPress.org توسط مهاجمی که سعی میکرد ترکیب نام کاربری و رمز عبور را که قبلاً در نقض دادهها در سایر وبسایتها به خطر افتاده بود، در معرض خطر قرار گیرد. مهاجم از دسترسی به این 5 حساب برای صدور بهروزرسانیهای مخرب برای 5 افزونه که کاربران به committer دسترسی داشتند، استفاده کرد.

…افزونههای آسیبدیده دارای بهروزرسانیهای امنیتی هستند که توسط تیم Plugins برای محافظت از امنیت کاربر صادر شده است.

تقصیر این مصالحه ها ظاهراً مربوط به اقدامات امنیتی توسعه دهنده افزونه است. اعلامیه رسمی وردپرس به توسعه دهندگان افزونه بهترین روش هایی را یادآوری می کند که باید از آنها برای جلوگیری از وقوع این نوع سازش ها استفاده کنند.

چگونه بفهمیم سایت شما در معرض خطر است؟

در این مرحله از زمان تنها پنج افزونه شناخته شده است که با این کد مخرب خاص در خطر هستند. Wordfence گفت که هکرها ادمین هایی را با نام های کاربری “Options” یا “PluginAuth” ایجاد می کنند، بنابراین یکی از راه های بررسی مجدد اینکه آیا سایت به خطر افتاده است، ممکن است جستجوی هر حساب کاربری جدید مدیر، به ویژه حساب هایی با آن نام کاربری باشد.

Wordfence به سایتهای آسیبدیده که از هر یک از پنج افزونه استفاده میکنند، توصیه میکند تا حسابهای کاربری سطح مدیر سرکش را حذف کنند و با افزونه Wordfence اسکن بدافزار را اجرا کنند و کد مخرب را حذف کنند.

شخصی در نظرات پرسید که آیا باید نگران باشند حتی اگر از هیچ یک از پنج افزونه استفاده نمی کنند؟

«به نظر شما باید نگران سایر بهروزرسانیهای افزونه باشیم؟ یا این محدود به این 5 افزونه بود.»

کلویی چمبرلند، رهبر اطلاعات تهدید در Wordfence پاسخ داد:

“سلام الیزابت، در این مرحله به نظر می رسد که فقط به آن 5 افزونه ایزوله شده است، بنابراین من زیاد نگران به روز رسانی های افزونه دیگر نباشم. با این حال، به دلیل احتیاط بیشتر، توصیه میکنم قبل از بهروزرسانی آنها در هر سایتی که اجرا میکنید، مجموعه تغییرات هر بهروزرسانی افزونه را بررسی کنید تا مطمئن شوید هیچ کد مخربی وجود ندارد.»

دو نظردهنده دیگر خاطرنشان کردند که حداقل یکی از حسابهای ادمین سرکش را در سایتهایی دارند که از هیچ یک از پنج افزونه شناخته شده آسیبدیده استفاده نمیکنند. در حال حاضر مشخص نیست که آیا افزونه های دیگری تحت تأثیر قرار گرفته اند یا خیر.

توصیه و توضیح Wordfence را در مورد آنچه در جریان است بخوانید:

حمله زنجیره تامین به افزونه های WordPress.org منجر به 5 پلاگین وردپرس که به طور مخرب در معرض خطر قرار گرفته اند

اطلاعیه رسمی WordPress.org را بخوانید:

ایمن نگه داشتن حساب های کامیتر پلاگین خود

تصویر ویژه توسط Shutterstock/Algonga